إرهاب إلكتروني

الإرهاب الإلكتروني هواستخدام التقنيات الرقمية لإخافة وإخضاع الآخرين. أوهوالقيام بمهاجمة نظم المعلومات على خلفية دوافع سياسية أوعرقية أودينية.

ولا شك في حتى اتجاه وكالات المباحث والاستخبارات المركزية في الولايات المتحدة في أعقاب الحادث إلى الحصول على حريات أكبر في تعقب المعلومات الرقمية، لهومرشد على أهمية الشبكات الرقمية في عالم اليوم، وخطورتها إذا ما استُخدمت بالشكل غير السليم.

الحماية من الإرهاب الإلكتروني في الدول المتقدمة

في فجر الثورة الرقمية، في منتصف العقد الماضي، انتبه الغرب إلى قضية الإرهاب الإلكتروني ومخاطره، حيث قام الرئيس الأمريكي بيل كلينتون في العام 1996 بتشكيل لجنة حماية منشآت البنية التحتية الحساسة www.nipc.gov . وكان أول استنتاج لهذه الهيئة هوحتى مصادر الطاقة الكهربائية والاتصالات إضافة إلى شبكات الكمبيوتر ضرورية بشكل قاطع لنجاة الولايات المتحدة، وبما حتى هذه المنشآت تعتمد بشكل كبير على المعلومات الرقمية، فإنها ستكون الهدف الأول لأية هجمات إرهابية تستهدف أمن الولايات المتحدة. وفي أعقاب ذلك، قامت كافة الوكالات الحكومية في الولايات المتحدة، بإنشاء هيئاتها ومراكزها الخاصة، للتعامل مع احتمالات الإرهاب الإلكتروني. فقامت وكالة الاستخبارات المركزية بإنشاء مركز حروب المعلوماتية، ووظفت ألفا من خبراء أمن المعلومات، وقوة ضاربة على مدى 24 ساعة للقاءة الإرهاب الإلكتروني. وقامت القوات الجوية الأمريكية باتخاذ خطوات مماثلة، ومثلها المباحث الفدرالية. كما تقوم قوات الأمن في أوروبا، وخصوصا الدول التابعة لحلف الأطلسي، باتخاذ إجراءات مماثلة.

الحرب الرقمية من المنظور الأمريكي

نقتبس فيما يلي التعريف الذي تعتمده كليات الحرب الأمريكية، وتدعوه بهجمات الشبكات الكمبيوترية، وتصنفه تحت بند "الحرب الإلكترونية". ويقول التعريف بأن الحرب الرقمية هي "الإجراءات التي يتم اتخاذها للتأثير بشكل سلبي على المعلومات ونظم المعلومات، وفي الوقت نفسه الدفاع عن هذه المعلومات والنظم التي تحتويها." وحسب تعريف كلية الحرب فإن العمليات الإلكترونية تتضمن أنشطة مثل أمن العمليات، والعمليات النفسية، والخداع العسكري، الهجمات الفيزيائية، والهجمات على شبكات الكمبيوتر. وهناك الكثير من الطرق التي يمكن من خلالها تطبيق الهجمات الرقمية، منها الهجمات المباشرة من خلال التدمير الفيزيائي لأجهزة الخصم، أونقاط الاتصالات الهامة ضمن شبكاته، وذلك باستخدام القوة العسكرية المباشرة. وهنالك أيضا سرقة المعلومات من أجهزة الخصم، مما يمكن الجهات الصديقة من اتخاذ قرارات أفضل في المعركة، إضافة إلى تخريب قواعد بيانات الخصم والتلاعب بها، لجعل الخصم يخطئ في اتخاذ القرارات. وبالطبع هناك استخدام الفيروسات وأساليب رقمية مثل هجمات الحرمان من الخدمات لهجريع مواقع الخصم، مما يؤدي إلى التقليل من مقدرة الخصم على الاتصال، وإبطاء قدرته على اتخاذ القرار.

سيناريوهات حروب المعلومات

وكما هي الحال في أية حرب، فإن الجيوش المتصارعة تستهدف دوما ثلاثة عناصر أساسية من أجل كسب المعركة؛ وهي العناصر العسكرية، والاقتصادية، والسياسية أوبحدثات أخرى إرادة الشعب. وفي عالم حروب المعلومات تجد العناصر الثلاث نفسها وعلى رأسها مراكز القيادة والتحكم العسكرية، والبنوك والمؤسسات المالية، ومؤسسات المنافع كمؤسسات المياه والكهرباء وذلك لإخضاع إرادة الشعوب.

الهجمات على الأهداف العسكرية

تستهدف هذه النوعية من الهجمات عادة، الأهداف العسكرية غير المدنية، والمرتبطة بشبكات المعلومات. وهذا النوع من الهجمات نادر الحدوث عادة لعدة مسببات أولها هوأنه يحتاج فهم عميقة بطبيعة الهدف، وطبيعة المعلومات التي يجب النفاذ إليها، وهي فهم لا تمتلكها إلا الحكومات، إضافة إلى حتى الحكومات تقوم عادة بعزل المعلومات العسكرية الحساسة عن العالم، ولا تقوم بوصل الأجهزة التي تحملها بالعالم الخارجي بأي شكل من الأشكال. ولكن يبقى الحذر واجبا من عمليات التخريب الداخلية، ومن هنا تأتي ضرورة وضع نظم موثوقة للتحقق من شخصيات المستخدمين، والتحديد الدقيق لطبيعة المعلومات التي يُسمح بالنفاذ إليها. ومن السيناريوهات التي تمثل هذا النوع من الهجمات، هوالنفاذ إلى النظم العسكرية واستخدامها لتوجيه جنود العدوإلى نقطة غير آمنة قبل قصفها بالصواريخ مثلا.

الهجمات على الأهداف الاقتصادية

أصبح الاعتماد على شبكات الكمبيوتر شبه مطلق في عالم المال والأعمال، مما يجعل هذه الشبكات، نظرا لطبيعتها المترابطة، وانفتاحها على العالم، هدفا مغريا للعابثين والهكرة. ومما يزيد من إغراء الأهداف الاقتصادية والمالية هوأنها تتأثر بشكل كبير بالانطباعات السائدة والتسقطات، والتشكيك في صحة هذه المعلومات، أوتخريبها بشكل سهل يمكن حتى يؤدي إلى نتائج مدمرة، وإضعاف الثقة في النظام الاقتصادي. ولذلك فإن الهجمات ضد نظم المعلومات الاقتصادية يمكن لها حتى تكون مؤذية جدا. ومن الأمثلة على الهجمات الاقتصادية هي العملية التي قامت بها مجموعة من الهكرة، تُعهد باسم نادي الفوضى، في عام 1997، حيث قام هؤلاء بإنشاء بريمج تحكم بلغة آكتف إكس مصمم للعمل عبر إنترنت ويمكنه خداع برنامج كويكن Quicken المحاسبي بحيث يقوم بتحويل الأموال من الحساب المصرفي للمستخدمين. وباستخدام هذا البريمج أصبح بإمكان هؤلاء الهكرة سرقة الأموال من أرصدة مستخدمي برنامج كويكن في جميع أنحاء العالم. وهذه الحالة هي مثال واحد فقط على الطرق التي يمكن بها مهاجمة شبكات المعلومات الاقتصادية واستغلالها، وهي طرق يمكن حتىقد يكون لها آثار مدمرة على المجتمعات.

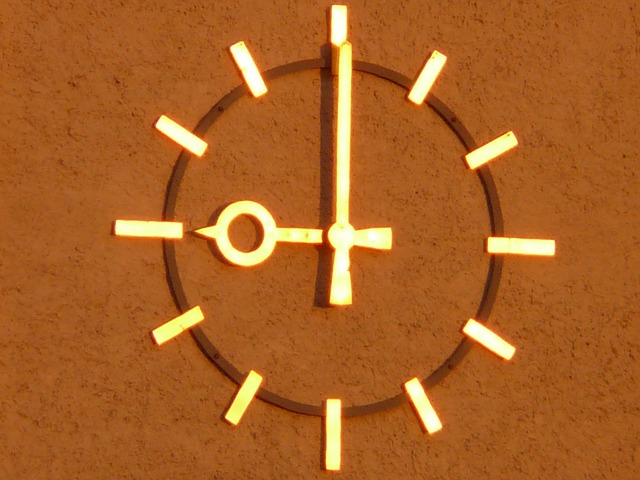

الهجمات على شبكات الطاقة الكهربية

أصبح الاعتماد على شبكات المعلومات، وخصوصا في الدول المتقدمة، من الوسائل المهمة لإدارة نظم الطاقة الكهربية. ويمكن لهجمات على مثل هذا النوع من شبكات المعلومات حتى تؤدي إلى نتائج خطرة وحقيقية، وخصوصا في ظل اعتماد الإنسان المعاصر على الطاقة الكهربائية. ومن الإحصائيات البشعة التي يمكن لها حتى تدلنا على فعالية مثل هذا النوع من الهجمات هي تلك المتعلقة بالهجمات على العراق خلال حرب الخليج الثانية. حيث تشير مصادر كلية الحرب الأمريكية إلى حتى ضرب مولدات الطاقة الكهربائية العراقية أدى بشكل غير مباشر إلى موت ما بين 70 إلى 90 ألف مواطن عراقي كنتيجة مباشرة لعدم توفر الطاقة الكهربائية. ولذلك، فإن شبكات المعلومات المرتبطة بشكل مباشر أوغير مباشر بشبكات الطاقة الكهربائية تعتبر من الأهداف الأولى التي قد يستهدفها الإرهاب الإلكتروني.

ولا يتوقف الأمر عند هذا الحد، حيث حتى هنالك الكثير من الأهداف الأخرى، التي يمكن بواسطتها للهكرة المتمكنين حتى يشيعوا الفوضى في الحياة المدنية. فهنالك مثلا شبكات المعلومات الطبية، والتي يمكن لمهاجمتها، واختراقها، ومن ثم التلاعب بها حتى يؤدي إلى خسائر في أرواح السقمى من المدنيين. وهنالك حالات في العالم الغربي حيث قام الهكرة بالنفاذ إلى سجلات المستشفيات والتلاعب بسجلات السقمى بشكل أدى إلى حقن هؤلاء بأدوية وعلاجات كانت مميتة بالنسبة لهم. وحتى لوافترضنا حتى شبكات المعلوماتية الخاصة بالمؤسسات الطبية منيعة، فإن رسالة واحدة تُنشر مثلا بالبريد الإلكتروني، مفادها حتى هنالك دماء ملوثة في المستشفيات وما إلى ذلك، يمكن لها حتى تحدث آثارا مدمرة على الصعيد الاجتماعي.

سبل الحماية

يمكننا حتى ندخل هنا في مواضيع شتى حول سبل حماية نظم المعلومات الهامة، ولكن تظل الخلاصة هي أنه لا يمكن تقديم حماية مطلقة وتامة لنظم المعلومات المرتبطة بشبكات الاتصالات. والسبيل الوحيد لتأمين المعلومات الحساسة هوعزل الأجهزة التي تحتوي هذه المعلومات عن العالم. ولكن مثل هذه الإجراءات يمكن لها حتى تؤدي إلى نتائج أكثر إيذاء على المدى الطويل تتمثل في حرمان المجتمع من وسائل زيادة الإنتاجية والفعالية. ومع ذلك، فإن استخدام مجموعة من الإجراءات الأمنية الأساسية يمكن لها حتى تقلل بشكل كبير من مخاطر الاختراقات والإرهاب الإلكتروني. وتضم الإجراءات الأمنية التي يجب مراعاتها ثلاث نواح هامة يجب تغطيتها جميعا وبشكل متكافئ، وإلا فإن السياسة الأمنية ستعتبر فاشلة:

تأمين خطوط الدفاع الأمامية باستخدام تطبيقات الجدران النارية

وتقوم هذه الفئة من التطبيقات بتأمين المنافذ ports التي تحصل من خلالها التطبيقات على خدمات إنترنت. وهذه المنافذ تُحدد برمجيا ضمن نظم التشغيل أوالتطبيقات المستخدمة. وفي كثير من الأحيان لا يستعمل المستخدم كافة هذه المنافذ مما يجعله يسهوعن تأمينها وحمايتها، مما يشكل فرصة مثالية للهكرة للنفاذ إلى النظم. وتعمل برمجيات الجدران النارية كمصفاة تمنع وصول الطلبات المشبوهة إلى الأجهزة المزودة، وذلك بالاعتماد على مجموعة من السياسات policies التي يحدد بموجبها مدراء الشبكة طبيعة المعلومات التي يُسمح للعاملين بالمؤسسة النفاذ إليها. وضمن فئة الجدران النارية يوجد صنفان، الأول هوالجدران النارية المؤسسية، والتي تقوم بحماية تطبيقات المؤسسات على مستوى الأجهزة المزودة، وبالتالي الأجهزة المرتبطة بهذه النظم المزودة، طالما بقيت مرتبطة بالشبكة. ولكن في عصر المستخدم الننطق، والعمل من المنزل، حيث لا يوجد جدران نارية وأجهزة مزودة، تكتسب الجدران النارية الشخصية، أهمية خاصة. وقد بدأ مدراء المعلوماتية في الغرب مؤخرا يقومون بتثبيت الجدران النارية الشخصية على الأجهزة المحمولة التي يستخدمها العاملون في المؤسسات. ويجب حتى نذكر هنا حتى الجدران النارية ليست الحل السحري الذي يوفر الأمن الكامل، وأنه يجب استخدام طبقات أخرى من الأمن تتجاوز الخطوط الأمامية.

تأمين حسابات المستخدمين ونظم التحقق من الهوية

رغم وجود الكثير من تقنيات التحقق من الهوية وخصوصا أساليب التحقق البيولوجي من الهوية (بالاعتماد على الصفات الشخصية والسمات الجسدية للأشخاص)، تظل حدثات السر وأسماء المستخدمين هي الوسيلة الأكثر شيوعا للتحقق من الهوية، رغم حتى هذه الأساليب بدأت تصبح أضعف وأضعف بتطور التقنيات التي يستخدمها الهكرة لكشفها وخرقها. ومع ذلك، فهنالك الكثير من الوسائل التي يمكن استخدامها للحد من قدرة الهكرة على اختراق واكتشاف هذه الرموز. وتعتمد هذه الوسائل أساسا على تحديد حقوق نفاذ المستخدمين إلى الشبكات، وحصرها بما يحتاجه جميع مستخدم. ولكن هذه التقنيات، ورغم قوتها، ليست حلولا سحرية، إذ أنها تتطلب الكثير من المهارة والتخطيط الواعي قبل تطبيقها كي تحقق النجاح. وتتكون نظم التحقق من الهوية من ثلاث تقنيات هامة هي خدمات الأدلة Directory Services، وهيكلية المفاتيح العامة Public Key Infrastructure، والشبكات الافتراضية الخاصة Virtual Private Networks. وتشكل هذه التقنيات الثلاث هيكلية شاملة للتحقق من هوية المستخدمين، وضمان تحديد حقوق النفاذ.

خدمات الأدلة

برمجيات خدمات الأدلة هي تعبير عن قواعد بيانات خاصة، ذات مستوعال من الأمان عادة، ومصممة لجمع، وإدارة المعلومات المتعلقة بمستخدمي الشبكات. ولا يقتصر دور هذه البرمجيات على جمع حدثات السر وأسماء المستخدمين، بل تطورت اليوم لتضم السمات البيولوجية للمستخدمين. ويتم استخدام هذه المعلومات لتحديد حقوق المستخدمين على الشبكة بجميع مكوناتها كالتطبيقات، والأجهزة الخادمة، والمجلدات، وحتى شكل الشاشة التي يستعملها المستخدم. وتُدار هذه كلها بشكل مركزي من مخط مدير الشبكة دون الحاجة للقيام بأية زيارات إلى الأجهزة أوالمستخدمين. وتعتبر شركة نوفيل Novell الشركة الرائدة في هذا المجال بمجموعتها الكبيرة من التطبيقات الموجهة لهذا الغرض.

تقنية المفتاح العام

تعتمد هذه التقنية على تقنيات تشفير البيانات، أوبعثَرَتِها scrambling اعتمادا على علاقات رياضية خاصة تجمع ما بين مفتاحين (أوبالأحرى حدثتين سريتين) أحدهما عام والآخر خاص. فعند إرسال رسالة message (حدثة رسالة هنا تضم أي نوع من المعلومات المُتناقلة بين النظم الإلكترونية بما في ذلك الأوامر التي تتناقلها التطبيقات بين بعضها البعض) يقوم التطبيق الموجود على جهازي بتشفيرها، أوبعثرة بياناتها، باستخدام حدثة سر غير معروفة لأحد سواي، ثم تشفيرها ثانية بالمفتاح العام للمستقبل. والسبيل الوحيد الذي يمكن به للمستقبل حتى يتعامل مع هذه الرسالة يتمثل في فك تشفيرها، أوإعادة ترتيب بياناتها، باستخدام مفتاحه الخاص (أوحدثته السرية) أولا، ومن ثم استخدام مفتاحي العام لفك شيفرتي الخاصة. وتقوم هيئات عالمية وشركات خاصة بإصدار شهادات رقمية للمصادقة على صحة هذه المفاتيح ومنها شركات مثل RSA أوVerisign (فيري ساين). ويمكن الحصول على المزيد من المعلومات عن تقنية المفتاح العام بالتوجه إلى المسقط www.pkiforum.org

الشبكات الافتراضية الخاصة

لا توجد طريقة أكثر أمنا من الشبكات الافتراضية الخاصة للتحكم في الأشخاص الذين يمكنهم النفاذ إلى شبكتك. وتتلخص هذه التقنية بإقامة قناة خاصة وسيطة عبر الشبكة العامة، لا ينفذ من خلالها إلا من يقوم بتحديده مدير الشبكة. وفي هذه الحالة يمكن للمستخدمين المعينين النفاذ إلى الشبكة عبر إنترنت وإسقاط الحزم الواردة من أية جهات أخرى غير هؤلاء المستخدمين. وتعتمد هذه التقنيات على بروتوكولات اتصالات آمنة وخاصة أهمها بروتوكول IPSec والذي يعتمد شفرات بطول 128 بت.

أمن البرمجيات

بالطبع، لا يمكن اعتبار أية سياسة أمنية شاملة، ما لم يتم الاعتناء بأمن البرمجيات المستخدمة على الشبكة. وللأسف، فإن هذه هي النقطة الأصعب، حيث يجب إجبار، أوتثقيف المستخدمين، ليقوموا بتحديث برمجياتهم واعتماد كافة التصليحات التي تعتمدها الشركات المنتجة. وضمن المؤسسات يجب حتى يعي مدراء الشبكة أهمية تحديث البرمجيات وتطبيق التصليحات بشكل مستمر كي يضمنوا شمولية السياسات الأمنية المعتمدة لديهم. وبالطبع يصعب متابعة جميع هذه التصليحات من خلال إنترنت حيث أنها تتطلب الكثير من الوقت للمتابعة. وهناك مصدر للحكومة الأمريكية، وهوتعبير عن مجلة تُنشر جميع أسبوعين يتم من خلالها نشر قائمة بجميع العثرات والثغرات المكتشفة في البرمجيات وطرق تصليحها، وهي موجودة على العنوان( http://www.nipc.gov/cybernotes/cybernotes.htm ) وهومرجع ممتاز لهذا الغرض.

وصلات خارجية

- معلومات حول الحرب الإلكترونية

- مسقط فريق الاستجابة السريعة للكوارث الأمنية، غني بالمعلومات عن أمن الشبكات

- مسقط الاتحاد الدولي لأمن الكمبيوتر

- مسقط أبحاث الإرهاب

- وثيقة ممتازة حول الإجراءات القياسية لتأمين الشبكات

- مسقط تابع لوكالة الأمن القومي الأمريكي حول أمن الشبكات

- قائمة بإجراءات تأمين الشبكات المتبعة في وكالات الحكومة الأمريكية

- قائمة أخرى بإجراءات تأمين الشبكات المتبعة في وكالات الحكومة الأمريكية

- مسقط ممتاز لاختبار أمن شبكاتك دون تثبيت برمجيات إضافية

المصادر

- ^ من كتاب Business Informatin Systems ، الطبعة الثانية 2003