شبكة استشعار لاسلكية

شبكات الاستشعار اللاسلكية Wireless Sensor Network، هي تعبير عن مجموعة من أجهزة الاستشعار التي تستخدم في نقل أومتابعة ظاهرة فيزيائة أوكميائية محددة (كالحرارة، الرطوبة، الاهتزاز، الضوء،... الخ) ومن ثم نقل المعلومات عن الظاهرة لاسلكياً إلي مركز معالجة البيانات للاستفادة منها دون الحاجة لتواجد الإنسان في مكان الظاهرة الفيزيائية.

Wireless sensor networks (WSN), are similar to wireless ad hoc networks in the sense that they rely on wireless connectivity and spontaneous formation of networks so that sensor data can be transported wirelessly. Sometimes they are called dust networks, referring to minute sensors as small as dust. Smart dust is a U C Berkeley project sponsored by DARPA. Dust Networks Inc., is one of the early companies that produced wireless sensor network products. WSNs are spatially distributed autonomous sensors to monitor physical or environmental conditions, such as temperature, sound, pressure, etc. and to cooperatively pass their data through the network to a main locations. The more modern networks are bi-directional, also enabling control of sensor activity. The development of wireless sensor networks was motivated by military applications such as battlefield surveillance; today such networks are used in many industrial and consumer applications, such as industrial process monitoring and control, machine health monitoring, and so on.

The WSN is built of "nodes" – from a few to several hundreds or even thousands, where each node is connected to one (or sometimes several) sensors. Each such sensor network node has typically several parts: a radio transceiver with an internal antenna or connection to an external antenna, a microcontroller, an electronic circuit for interfacing with the sensors and an energy source, usually a battery or an embedded form of energy harvesting. A sensor node might vary in size from that of a shoebox down to the size of a grain of dust, although functioning "motes" of genuine microscopic dimensions have yet to be created. The cost of sensor nodes is similarly variable, ranging from a few to hundreds of dollars, depending on the complexity of the individual sensor nodes. Size and cost constraints on sensor nodes result in corresponding constraints on resources such as energy, memory, computational speed and communications bandwidth. The topology of the WSNs can vary from a simple star network to an advanced multi-hop wireless mesh network. The propagation technique between the hops of the network can be routing or flooding.

في علوم الحاسب والاتصالات, wireless sensor networks are an active research area with numerous workshops and conferences arranged each year, for example IPSN, SenSys, and EWSN.

نظرة عامة

وقد بدات شبكة الاستشعار اللاسلكية، باعتبارها واحدة من أفضل التكنولوجيات الناشئة في القرن الحادي والعشرين، تتطور بوتيرة متسارعة في السنوات العشر الأولى من الألفية الثانية. وقد تم القيام بالكثير من الأبحاث لتحسينها في مختلف الجوانب، بما في ذلك بنائها وأنظمة تشغيل العقد وبروتوكولات التوجيه وجمع البيانات ودمجها وآلية تحديد المسقط ومزامنة الوقت وما إلى ذلك. وعلاوة على ذلك، ظهرت أعداد كبيرة من التطبيقات الواعدة وتم نشرها في مناطق جغرافية مختلفة مثل حماية الهياكل الأساسية، والاستكشاف الفهمي، والمراقبة العسكرية، ومراقبة حركة المرور والسيطرة، وأمن التعدين والنقل البحري، وحماية البيئة، وتتبع الأجسام، والشؤون العسكرية، وما إلى ذلك. مع وسائل الراحة التي قدمتها شبكة الاستشعار اللاسلكية، وقد أثرت في حياتنا وتغيرت إلى حد كبير في نواح كثيرة. ومع ذلك، لا تزال هناك الكثير من المشاكل التي تعاني منها شبكة الاستشعار اللاسلكية. وتضم قلة الموثوقية لأنظمة الاتصالات اللاسلكية، محدودية الطاقة المتاحة، وإخفاق العقد، وما إلى ذلك.

شبكة الاستشعار اللاسلكية هي وسيلة هامة للدراسة والتفاعل مع العالم المادي. تتكون شبكة الاستشعار عادة من عدد كبير من عقد الاستشعار الصغيرة. جميع عقدة استشعار لديها واحد اوأكثر من مكونات الاستشعار لاستشعار الظروف المحيطة (على سبيل المثال درجة الحرارة والرطوبة والضغط) وعنصر للمعالجة والتواصل لإجراء بعض العمليات البسيطة على البيانات والتواصل مع العقد المجاورة لها. وعادة ما يتم نشر عقد الاستشعار بشكل مكثف على نطاق واسع ويتم التواصل مع بعضها البعض عبر وصلات لاسلكية عقد التحكم تقوم بمعالجة البيانات المجمعة من عقد الاستشعار، وجمع أوامر التحكم بعقد الاستشعار، وتوصيل الشبكة بشبكة سلكية تقليدية وعادة ما تنتشر عقد الاستشعار عشوائيا، وبعد ذلك تشكل شبكة استشعار بطريقة مخصصة للقيام بمهام معينة. ولا يوجد عادة دعم للبنية التحتية لشبكات الاستشعار.

وكمثال على ذلك، دعونا نلقي نظرة على مراقبة ساحة المعركة. في هذا التطبيق، يتم نشر عدد كبير من عقد الاستشعار الصغيرة بسرعة في ساحة المعركة عبر الطائرات أوالشاحنات. وبعد النشر، يتم ربط عقد الاستشعار هذه بشكل سريع لتشكيل شبكة مخصصة. ثم تقوم جميع عقدة استشعار فردية برصد الظروف والأنشطة في محيطها وجمع معلومات. شبكة الاستشعار اللاسلكية لديها مجموعة واسعة من التطبيقات. وقد أصبحت الشبكة جزءا لا يتجزأ من حياتنا. وفي الآونة الأخيرة، مكنت الجهود البحثية من تطبيق ونشر شبكات استشعار مصممة خصيصا لتلبية الاحتياجات الفريدة لبعض تطبيقات الاستشعار والرصد .

عناصر شبكة الاستشعار اللاسلكية: بشكل عام، تتكون الشبكة من ثلاثة عناصر، أجهزة الاستشعار والمراقبون وأجسام الاستشعار، وفيما يلي شرح موجز لهذه العناصر:

1.أجهزة الاستشعار:

جهاز استشعار يتكون أساسا من الاستشعار عن بعد، ونقل وتخزين وحدات الطاقة.هذه المهام تتطلب جمع المعلومات من اجسام في العالم الحقيقي، وتخزين بيانات الاستشعار، واجراء بعض العمليات الحسابيه ونقلها إلى المراقبين.

2.المراقبون:

المراقبون هم مستخدمي شبكة الاستشعار اللاسلكية، الذين يتحققون، ويستفيدون من المعلومات المستشعره. ويمكن للمراقبين حتىقد يكونوا بشراوأجهزة كمبيوتر أوبعض المعدات الأخرى. وهم يحللون ويفسرون المعلومات المستشعرة من اجل اتخاذ القرارات.

3.اجسام الاستشعار:

الأجسام الاستشعار هي بعض الأهداف مثل الدبابات والجنود والحيوانات والغازات الضارة، وما إلى ذلك حتى المراقبين يهتمون بشكل عام، بعرض اجسام الاستشعار على شكل خصائص رقمية لبعض الظواهر الفيزيائية والظواهر الكيميائية وغيرها، بما في ذلك حركة الأجسام ودرجة الحرارة والرطوبة وهجريز الدخان الخ. ويمكن حتى تستشعر شبكة الاستشعار اللاسلكية عددا من الأمور داخل منطقة تغطية الشبكة.

الخصائص

تم التعهد على شبكات الاستشعار اللاسلكية (WSNs) كنظام يعيد تشكيل نفسه ذاتيا استجابة للظروف الخارجية كما انه يتكون من عدة عقد [null (]nodes) مختلفة تتواصل فيما بينها لاسلكيا،وتحتوي على اجهزة استشعار ذكية ورخيصة الثمن تقوم برصد التغيرات المحيطه بها من ثم جمعها ومعالجتها ، وإرسالها إلى المراقبين . تمتاز شبكات الاستشعار اللاسلكي (WSNs) بعدة مميزات، ومجموعة خصائص تتمثل في:-

- البيانات المتمركزه :- يعد استشعار المعلومات وايصالها إلى الشخص المعني ومن ثم حوسبتها، المهمه الاساسية التي أنشات شبكة الاستشعار اللاسلكيه (WSNs) من أجلها، ويتم ذلك من خلال جمع المعلومات ودمجها واستخلاص المفيد منها. ومن الجدير بالذكر انه عندما يرغب المستخدمون في الإستفسار عن بعض الحوادث إذا البيانات التي يتم رصدها من عقدة (node) واحدة ليست مصدر اهتمام لهم حيث حتى أي رد عمل يقوم به المستخدم ناتج عن البيانات المستخلصه من عدد كبير من العقد المترابطه في هذه الشبكة. إذا قدرة شبكات الإستشعار اللاسلكية (WSNs) على دمج البيانات التي تم جمعها تقلل كثافة البيانات المرسلة عبر هذه الشبكة.

- الإنتشار على نطاق واسع:- تنتشر شبكات الاستشعار اللاسلكية [null (]WSNs) على مساحات شاسعة مما يدفعنا إلى زيادة كثافة العقد المستخدمه بناءا على طبيعة الحقل المطلوب إنتشار أجهزه الإستشعار فيه ، ومن طبيعي حتى تحدث حالات الفشل في الشبكات اللاسلكية، والتي عادة ما تضم فشل عقد(nodes) أجهزة الاستشعار، وفشل الاتصالات وما إلى ذلك. فبالتالي لا بد لنا من تصميم أجهزه وبرامج ذات متانه عااليه وقادره على الاستمرار في العمل في حالة إخفاق بعض مُكَوِّناتها وخاصة في حالة البيئة التي لا يمكن الوصول إليها .

- الطوبولوجيا الديناميكية (dynamic topology): تمثل توبولوجيا الشبكة الشكل الذي يسمح لأجهزة الشبكة بأن تتصل ببعضها البعض . إذا التبولوجيا في شبكات الاستشعار اللاسلكية(WSNs) لا بد من حتى تكون ديناميكية بسب تغيرات العقد [null (]nodes) .على سبيل المثال ، قد تفشل العقد (nodes) إما من نقص الطاقه أوالتدمير المادي، قد تنضم عقد جديده إلى الشبكة وقد تكون عقد (nodes) الاستشعار متنقلة؛ لتوفير الطاقة. لذلك يجب حتى تكون الشبكة قادره على التكيف الذاتي وإعادة تكوين نفسها بشكل دوري.

- الموثوقية العالية: غالبا ما يتم نشر شبكات الإستشعار اللاسلكيه [null (]WSNs) في مناطق نائية وغير مأهوله وتغطي مساحات كبيره .وهذا يجعل صيانة الشبكة عبر شبكة الانترنت أمر قاسي جدا. بالإضافه إلى ذلك يجب ضمان سرية البيانات التي يتم جمعها عن طريق هذه الشبكه لعدم التمكن من سرقتها أوالتجسس عليها وبالتالي من المهم جدا تطبيق بعض الآليات التي تضمن إتصال آمن عبر شبكات الإستشعار اللاسلكي. وهذا يحتاج حتى تكون الشبكه قوية وذات قدرة على تسليم [null أعطالها]، أي حتى تكون ذات موثوقية عالية.

- التنظيم الذاتي: تتعرض شبكات الاستشعار اللاسلكية [null (]WSNs) إلى بيئات ذات طابع مختلف لذلك تقابل الكثير من المعيقات التي لا يمكن التنبؤ بها. فلا يمكن لنا حتى نحدد مسبقا مسقط العقد بشكل دقيق، ولا يكمن حتى نضمن جودة الاتصالات اللاسلكية في جميع البيئات ؛فهنالك بعض الظواهر البيئيه لا يمكن السيطره عليها. لهذا عقد (nodes) الاستشعار يجب حتى تكون ذاتية التنظيم حيث تكون قادره على إعادة تكوين نفسها إستنادا على ظروف الشبكة وبدون التدخل بشري .

- الصلة بالتطبيقات:- إذا شبكات الإستشعار اللاسلكية(WSNs) تعتمد بشكل وثيق على التطبيق الذي صممت لأجله. لتتمكن من تحديد متطلباتها من حيث الأجهزة والبرمجيات وبروتوكلات الاتصالات المستخدمة. ومن أجل تحقيق التنظيم الفعال والآمن للشبكة ينبغي على مصمم الشبكة دمج معلومات التطبيق مع الهياكل الإدارية في شبكات الإستشعار اللاسلكية(WSNs).

البنية المادية لعقدة الاستشعار

المتحكِم

من الواضح حتى التطبيق وحجم التكاليف يلعبان دورا مهما طالما القيام بإنتقاء مكونات الأجهزة فيما يختص بمستشعر لاسلكي. وغالبا ما تعتبر أسلاك الاتصال ذات جودة مقبولة، ولكن تعتبر المفاضلة فيما بينها والتي تكون من خلال مزاياها والتكاليف أمراً بالغ الأهمية. وفي أقصى حالتها يجب حتىقد يكون جهاز الاستشعار الكامل أصغر من 1 سم مكعب، ويزن (إلى حد كبير) أقل من 100 غرام، ويكون أرخص بكثير من USSI، ويتبدد في أقل من 100uw.

وتهدف العقد إلى حتى تقوم بتخفيض حجم أجهزة الاستشعار ليصل إلى حجم حبيبات الغبار. وفي تطبيقات أكثر واقعية، يعتبر حجم العقدة أمرا ليس مهما للغاية بل تعتبر إمدادات الطاقة البسيطة أمرا أكثر أهمية. 126 هوحجم هذه التفاوتات على الرغم من وجود اتجاه مشهجر معين يمكن ملاحظته في منصات الأجهزة النموذجية لعقد الاستشعار اللاسلكية في حين لا يوجد بالتأكيد معيار واحد متاح، كما حتى معيارا كهاذا لديه القدرة على دعم التطبيقات جميعها.

بالإضافة إلى ذلك، فإن هناك عددا من المشاريع البحثية التي هجرز على تقليص أي من المكونات المتعلقة بحجم واستهلاك الطاقة.

وتتكون عقدة الاستشعار الأساسية من خمسة مكونات رئيسية وحدة تحكم ووحدة تحكم لمعالجة جميع البيانات ذات الصلة، وقادرة على تطبيق رموز تعسفية على الذاكرة (بعض الذاكرة) لتخزين البرامج والبيانات المتوسطة.

تعتبر أجهزة الاستشعار والمحركات القابلة العملية إلى العالم المادي سواء تم استخدام أنواع مختلفة من الذاكرة للبرامج والبيانات أم لا، ويتطلب الاتصال تحويل الأوضاع إلى شبكة ما لإرسال المعلومات وتلقيها عبر قناة شانيل اللاسلكية.

مكونات أجهزة الاستشعار:

مشغل إمدادات الطاقة كما هوبالعادة بحيث لا تتوفر امدادات للطاقة المتوفرة، ويكون وجود بعض البطاريات ضروريا لتوفير الطاقة. وفي بعض الأحيانقد يكون هناك شكل من أشكال إعادة الشحن عن طريق الحصول على الطاقة من البيئة (مثل الخلايا الشمسية).

ويجب على جميع من هذه المكونات حتى تعمل على تحقيق التوازن بين طاقة صغيرة قدر الإمكان من ناحية والحاجة إلى أداء مهامهم من ناحية أخرى. ويجب على أجهزة التحكم حتى تكون غير مشغلة على سبيل المثال، يمكن تستخدم أجهزة التحكم مؤقتا مبرمجا مسبقا لإعادة تنشيط مرور بعض الوقت. وبدلا من ذلك، يمكن برمجة أجهزة الاستشعار لحمل القاطع إذا تجاوزت قيمة درجة الحرارة حدا معينا. ويتطلب دعم وظائف التنبيه لهذا التوصيل المناسب بين المكونات الفردية. وعلى ذلك، فإنه يجب تبادل جميع من معلومات التحكم والبيانات على طول هذه الاتصالات.

ويمكن لهذا الربط حتىقد يكون بسيطا جدا على سبيل المثال، يمكن حتى يقوم جهاز استشعار ببساطة بإبلاغ وحدة التحكم عن تجاوز قيمة (analog)، وإذا تم الكشف في وحدة التحكم الرئيسية عن الحدث العملي أي كشف تجاوز الحدود المسموح في المستشعر بدرجة حرارة بسيطة، فإن هذا التجاوز البسيط كاف ليعمل على تشغيل المستشار.

وحدة التحكم الرئيسية:

وحدة التحكم هي جوهر عقدة الاستشعار اللاسلكي. إذ تقوم بجمع البيانات من أجهزة الاستشعار ومعالجتها، وتقرر متى وأين يتم إرسالها؟! وتستقبل البيانات من العقد الأخرى، وتقرر سلوك المشغل. وتنفذ برامج مختلفة تتراوح بين معالجة الإشارات الحرجة وبروتوكولات الاتصال لبرامج التطبيق.

وفيما يتعلق بأدائها في العمل فإنه مثالي، ولا تعمل على استهلاك الطاقة بشكل مفرط، وهي مناسبة لل WSN لإنها تمتلك القابلية لتقليل استهلاك الطاقة بحيث يمكن حتى تكون بعض أجزائها في وضعية sleep والبعض الآخر نشط ويؤدي المهام.

بعض الأمثلة على استخدام وحدة التحكم المركزية:

1. Intel strong Arm (الذراع القوية).

2. Texas instruments (MPS 430).

3. Atmel Atmega.

الذاكرة

مكون الذاكرة سهل إلى حد ما. ومن الواضح حتى هناك حاجة إلى ذاكرة الوصول العشوائي (RAM) لتخزين قراءات أجهزة الاستشعار. في حين إذا العيب الرئيسي في ذاكرة الوصول العشوائي السريع هوأنها تفقد محتواها في حالة انقطاع التيار الكهربائي. بحيث يجب تخزين البرنامج في ذاكرة للقراءة فقط (ROM) أوبشكل أكثر شيوعا في الذاكرة القابلة للقراءة فقط القابلة للقراءة إلكترونيا) (EEPROM) (أوذاكرة الفلاش) التي تكون مماثلة في وقت لاحق ل (EEPROM) ولكن تسمح بتمرير البيانات أوكتابتها في أكثر من بايت بدلا من بايت واحد فقط في الوقت نفسه، ويمكن أيضا حتى تكون بمثابة تخزين وسائط من البيانات في حالة حتى تكون ذاكرة الوصول العشوائي غير كافية أوعندما بحاجة إمدادات الطاقة من ذاكرة الوصول العشوائي إيقاف التشغيل لبعض الوقت. وينبغي حتى تؤخذ في الاعتبار القراءة والكتابة الطويلة، وكذلك الطاقة كبيرة الحجم (ذاكرة البعد السليم). ويمكن حتى تكون حاسمة فيما يتعلق بالتكاليف واستهلاك الطاقة.

جهاز الإرسال والاستقبال

يستخدم جهاز الاتصالات لتبادل البيانات بين العقد الفردية. في بعض الحالات، يمكن حتى تكون الاتصالات السلكية في الواقع طريقة الاختيار وكثيرا ما تطبق في الكثير من شبكات أجهزة الاستشعار مثل الإعدادات. تعد حالة الاتصالات اللاسلكية أكثر إثارة للاهتمام.

أما بالنسبة إلى الاتصالات العملية، فإن كلا من جهاز الإرسال وجهاز الاستقبال مطلوبان في عقدة الاستشعار. المهمة الأساسية هي تحويل تيارالأرقام الثنائية القادمة من متحكم (أوسلسلة من بايت أوإطارات) وتحويلها من وإلى موجات الراديو. ولأغراض عملية،قد يكون من المناسب عادة استخدام جهاز يجمع بين هاتين المهمتين في كيان واحد. وتسمى هذه الأجهزة مجتمعة أجهزة الإرسال والاستقبال. وعادة ما تتحقق عملية نصف الازدواجية لأن الإرسال والاستقبال في نفس الوقت على وسط لاسلكي غير عملي في معظم الحالات.

مهام جهاز الإرسال والاستقبال وخصائصه: لتحديد أجهزة الإرسال والاستقبال المناسبة، ينبغي أخذ عدد من الخصائص في عين الاعتبار. وأهمها:

- الخدمة إلى الطبقة العليا، استهلاك القدرة والطاقة، تردد الناقل وقنوات متعددة، أوقات وطاقة تغير الحالة، معدلات البيانات، التحوير، الترميز، التحكم بطاقة * الانتنطق، النسبة بين الاشارات الداخلة والخارجة، كفاءة الطاقة، حساسية المستقبل، المدى، حجب الأداء، حساسية الناقل.

أجهزة الإرسال والاستقبال المناسبة لشبكات الاستشعار اللاسلكية متوفرة من الكثير من الشركات المصنعة. عادة، هناك مجموعة كاملة من الأجهزة للاختيار من بينها.

ومن الخصائص الهامة والفرق الرئيسي مقارنة بأجهزة الاتصال الأخرى هي حقيقة حتى أجهزة الإرسال والاستقبال البسيط هذه تفتقر في كثير من الأحيان إلى معهد فريد: فلكل جهاز أثيري، على سبيل المثال، عنوان على مستوى ماك يعهد هذا الجهاز بشكل فريد. وبالنسبة للمستقبلات البسیطة، فإن التکالیف الإضافیة لتقدیم مثل ھذا المعهد مرتفعة نسبیا فیما یتعلق بالتکالیف الإجمالیة للجھاز، وبالتالي لا یمکن الاعتماد علی المعهدات الفريدة لکي تکون موجودة في جمیع الأجھزة. توافر مثل هذه المعهدات في الأجهزة مفيد جدا في الكثير من بروتوكولات الاتصالات وغيابها سيكون له عواقب كبيرة على تصميم البروتوكول.

الحالات التشغيلية لجهاز الإرسال والاستقبال: يمكن للعديد من أجهزة الإرسال والاستقبال حتى تميز أربع حالات تشغيلية: الإرسال: في حالة الإرسال، قد يكون جزء الإرسال من جهاز الإرسال والاستقبال نشطا والسلك الهوائي يشع الطاقة.

الاستقبال: في حالة الاستقبالقد يكون جزء الاستقبال نشط.

الخمول: جهاز الإرسال والاستقبال الذي هوعلى استعداد للاستقبال ولكنه لا يستقبل أي شيءقد يكون في حالة الخمول. وفي هذه الحالة الخاملة، تكون أجزاء كثيرة من دارات الاستقبال نشطة، بينما تكون أجزاء أخرى غير نشطة. على سبيل المثال، في دارات المزامنة، تكون بعض العناصر المعنية بالاقتناء نشطة، في حين حتى العناصر المعنية بالتتبع تكون غير نشطة وتنشط فقط عندما يحصل الجهاز على معلومات ما. مايرز وآخرون يناقشون أيضا تقنيات لإيقاف تشغيل أجزاء من دوائر الحصول على معلومات لأجهزة الإرسال والاستقبال المصدرة من معهد المهندسين الالكترونيين والكهربائيين802.11. والمصدر الرئيسي لتبديد الطاقة هوالتسرب.

الراحة: في حالة الراحة، يتم إيقاف أجزاء كبيرة من جهاز الإرسال والاستقبال. هناك أجهزة الإرسال والاستقبال تقدم عدة حالات مختلفة للراحة، انظر لمرجع لمناقشة حالات الراحة لأجهزة الإرسال والاستقبال المصدرة من معهد المهندسين الالكترونيين والكهربائيين 802.11. تختلف حالات الراحة هذه في كمية الدارات قبالة غيرالنشطة وفي أوقات الاسترداد المرتبطة وطاقة بدء التشغيل. على سبيل المثال، في قوة كاملة أسفل جهاز الإرسال والاستقبال، تكاليف بدء التشغيل تضم التهيئة كاملة وكذلك تكوين الراديو، في حين حتى في حالات الراحة "الأخف"، بعض أجزاء جهاز الإرسال والاستقبال التي تقود الدارة المؤقتة يتم التحكم بها في حين يتم مراعاة عملية التكوين والوضع التشغيلي.

مولد الطاقة

امدادات الطاقة من عقد الاستشعار بالنسبة لعقد أجهزة الاستشعار اللاسلكية غير المترابطة، فإن مصدر الطاقة هومكون أساسي للنظام. هنالك جانبين اساسين : أولا، تخزين الطاقة وتوفير الطاقة في النموذج المطلوب؛ ثانيا، في محاولة لتجديد الطاقة المستهلكة من قبل "الكسح" من بعض مصدر الطاقة العقدة الخارجية متأخر , بعد فوات الوقت يتم عادة تخزين الطاقة باستخدام البطاريات. كما التوجه الخام، العادي مخازن البطارية حوالي 2.2-2.5 آه في 1.5 V. تصميم البطارية هوالفهم والصناعة في حد ذاته، و وقد اجتذبت الكسح الطاقة الكثير من الاهتمام في البحوث. هذا القسم يمكن حتى توفر سوى بعض لمحات صغيرة من هذا المجال الشاسع. بعض الأوراق التي تتناول هذه الأسئلة (وتكون بمثابة الأساس لهذا القسم)

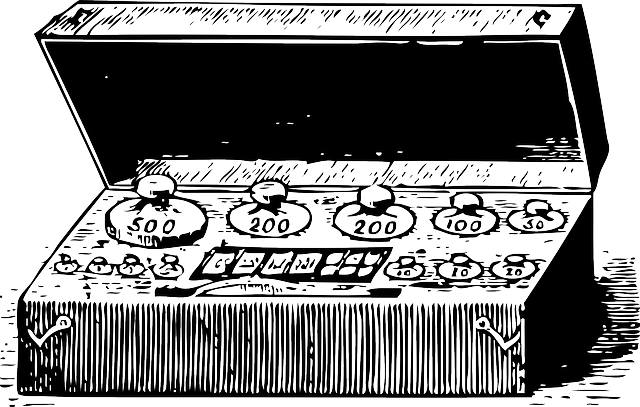

تخزين الطاقة: بطاريات البطاريات التقليدية مصدر الطاقة لعقدة الاستشعار هوبطارية، إما غير قابلة للشحن ("البطاريات الأولية") أو، إذا كان جهاز مسح الطاقة موجود على العقدة، قابلة لإعادة الشحن أيضا ("البطاريات الثانوية"). في بعض الأشكال أوغيرها، والبطاريات هي مخازن الكيماوية والكهربائية للطاقة - المواد الكيميائية التي هي العامل الرئيسي المحدد لتكنولوجيا البطاريات

عند هذه البطاريات، تفرض متطلبات صعبة للغاية:

القدرات: وينبغي حتىقد يكون قدرة عالية في وزن صغير، حجم صغير، وانخفاض الأسعار. الرئيسية متري هوالطاقة في وحدة التخزين، J / CM3. ويبين الجدول 2-2 بعض القيم النموذجية لكثافة الطاقة، باستخدام التقليدية، وتقنيات البطارية ماكروسيل. وبالإضافة إلى ذلك، فإن البحث عن "ميكروسكيل" البطاريات، على سبيل المثال، أودعت مباشرة على رقاقة، ويجري حاليا.

القدرة تحت الحمل: يجب حتى تحمل أنماط الاستخدام المتنوعة كما عقدة استشعار يمكن حتى تستهلك مستويات مختلفة تماما من السلطة مع مرور الوقت ورسم عملا عالية الحالية في عملية معينة أساليب الأرقام الحالية على استهلاك الطاقة من العقد وسن تختلف ويتم التعامل معها بالتفصيل في القسم 2.2، لذلك فمن الصعب توفير مبادئ توجيهية دقيقة. ولكن بالنسبة لمعظم التكنولوجيات، و أكبر البطارية، وأكثر قوة يمكن تسليمها فورا. وبالإضافة إلى ذلك، تصنيف سعة البطارية المحددة من قبل الشركة المصنعة صالحة فقط طالما أقصى التفريغ لا يتم تجاوز التيارات، لئلا تنخفض القدرة أوحتى فشل البطارية المبكرة يحدث .

التفريغ الذاتي: يجب حتىقد يكون التفريغ الذاتي منخفض؛ فإنها قد تضطر أيضا إلى حتى تستمر لفترة طويلة (باستخدام تكنولوجيات معينة، لا تعمل البطاريات إلا لبضعة أشهر، بصرف النظر عن سواء تم سحب الطاقة منها أم لا). فبطاريات الزنك - الهواء، على سبيل المثال، ليس لها سوى عمر قصير جدا (حسب ترتيب الأسابيع) والتي تعوض كثافة الطاقة العالية بشكل جذاب.

إعادة الشحن الفعال: يجب حتى تكون عملية إعادة الشحن فعالة حتى عند توفرها بشكل متبتر ومتبتر إعادة شحن الطاقة؛ وبالتالي، يجب حتى البطارية لا تظهر أي "تأثير الذاكرة". بعض تقنيات استخراج الطاقة الموصوفة أدناه ليست قادرة إلا على إنتاج التيار في منطقة μA (ولكن من الممكن مستدامة) في عدد قليل فقط فولت في أحسن الأحوال. البطارية الحالية فإن التكنولوجيا لن تقوم أساسا بإعادة شحن هذه القيم .

الاسترخاء: تأثير الاسترخاء - على ما يظهر إعادة شحن الذاتي فارغة أوفارغة تقريبا البطارية عندما لا يوجه أي تيار منه، على أساس عمليات نشر الكيميائية داخل الخلية - ينبغي فهمها بوضوح. عمر البطارية والقدرة القابلة للاستخدام هوإلى حد كبير تمديد إذا كان هذا التأثير هوالاستدانة. وكمثال واحد، فمن الممكن استخدام بطاريات متعددة بالتوازي مع "جدول" التفريغ من بطارية واحدة إلى أخرى، اعتمادا على الاسترخاء مخازن الطاقة غير التقليدية: وبصرف النظر عن البطاريات التقليدية، هناك أيضا أشكال أخرى من خزانات الطاقة التي يمكن التفكير فيها بمعنى أوسع، خلايا الوقود أيضا مؤهلة كتخزين الكهربائية والكيميائية للطاقة، مباشرة إنتاج الطاقة الكهربائية عن طريق أكسدة الهيدروجين أوالوقود الهيدروكربوني. خلايا الوقود لديها بالعمل (مثل الميثانول كمخازن وقود 17.6 كيلوجول / سم 3)، ولكنها متاحة حاليا فإن الأنظمة لا تزال تتطلب حجم الحد الأدنى غير مؤهل للمضخات والصمامات، وما إلى ذلك. أكثر قليلا النهج التقليدي لاستخدام الطاقة المخزنة في الهيدروكربونات هواستخدام نسخ مصغرة من الحرارة محركات، على سبيل المثال، توربينات . تقلص هذه المحركات الحرارة إلى الأحجام المطلوبة لا يزال يتطلب جهد بحثي كبير في أنظمة ميكروإلكلترومكانيكال؛ التسقطات المتعلقة الطاقة تتراوح بين 0.1-10 واط في أحجام حوالي 1 سم مكعب . وأخيرا، حتى المواد المشعة قد اقترح كمخزن للطاقة وهناك خيار آخر يسمى "قبعات المضى"، وذات جودة عالية والمكثفات ذات قدرة عالية، والتي يمكن تخزين كميات كبيرة نسبيا من الطاقة، يمكن حتىقد يكون بسهولة و بسرعة إعادة شحنها، ولا تبلى مع مرور الوقت.

التحويل (التيار المباشر- التيار المباشر) لسوء الحظ، البطاريات (أوغيرها من أشكال تخزين الطاقة) وحدها ليست كافية ك مصدر طاقة مباشرة لعقدة الاستشعار. معضلة واحدة نموذجية هي الحد من الجهد البطارية كما لها قطرات القدرات. وبالتالي، يتم تسليم أقل قوة لدوائر عقدة أجهزة الاستشعار، مع فوري العواقب على الترددات مذبذب وقوة الإرسال - عقدة على بطارية ضعيفة سوف لديها مجموعة نقل أصغر من واحد مع بطارية كاملة، وربما رمي قبالة أي المعايرة القيام به لمجموعة في نطاقات البطارية كاملة. (التيار المباشر-التيار المباشر) محول يمكن استخدامها للتغلب على هذه المشكلة من خلال تنظيم الجهد تسليمها إلى الدوائر العقدة. لضمان الجهد المستمر على الرغم من انخفاض الجهد إمدادات البطارية، (التيار المباشر-التيار المباشر) تحويل لديه لرسم التيار أعلى على نحومتزايد من البطارية عندما تكون البطارية أصبحت بالعمل ضعيفة، وتسريع الموت البطارية، و(التيار المباشر-التيار المباشر) تحويل لا تستهلك الطاقة لتشغيلها الخاص، والحد من الكفاءة العامة. لكن ال مزايا عملية يمكن التنبؤ بها خلال دورة الحياة بأكملها يمكن حتى تفوق هذه العيوب.

حصاد الطاقة: بعض من مخازن الطاقة غير التقليدية المذكورة أعلاه - خلايا الوقود، محركات الحرارة الصغيرة، النشاط الإشعاعي - تحويل الطاقة من بعض المخزنة، شكل ثانوي إلى كهرباء في أقل مباشرة وسهلة استخدام الطريقة من البطارية العادية ستعمل. يتم تخزين امدادات الطاقة بأكملها على العقدة نفسها - مرة واحدة يتم استنفاد امدادات الوقود، فشل عقدة لضمان عقد طويل الأمد حقا وشبكات الاستشعار اللاسلكية، ومثل هذا مخزن الطاقة محدودة غير مقبول. بدلا من ذلك، يجب استغلال الطاقة من بيئة العقدة وإتاحتها إلى العقدة - يجب حتى تجري عملية سحب الطاقة. توجد عدة مقاربات:

الخلايا الكهروضوئية : يمكن استعمال الخلايا الشمسية المعروفة لعقد أجهزة الاستشعار. الطاقة المتاحة يعتمد على ما إذا كانت العقد تستخدم في الهواء الطلق أوفي الداخل، وفي الوقت المحدد من اليوم وما إذا كان للاستخدام في الهواء الطلق. تقنيات مختلفة هي الأنسب للاستخدام في الهواء الطلق أوفي الأماكن المغلقة وتتراوح الطاقة الناتجة بينعشرة ميكروواط/سم² في الداخل و15 ميجاواط/سم² في الهواء الطلق. خلايا واحدة تحقيق انتاج الناتج مستقرة إلى حد ما حوالي 0.6 V (وبالتالي يجب حتى يمكن استخدامها في سلسلة) طالما حتى تيار المسحوب لا يتجاوز عتبة حرجة، والتي يعتمد، من بين عوامل أخرى، على شدة الضوء. وبالتالي، عادة ما تستخدم الخلايا الشمسية لإعادة شحن البطاريات الثانوية. أفضل المقايضات بين تعقيد الدوائر إعادة شحن، وكفاءة الخلايا الشمسية، وعمر البطارية لا تزال أسئلة مفتوحة.

تدرجات درجة الحرارة : يمكن تحويل الاختلافات في درجة الحرارة مباشرة إلى طاقة كهربائي من الناحية النظرية، حتى الفرق الصغيرة، على سبيل المثال،خمسة K يمكن حتى تنتج قوة كبيرة، ولكن الأجهزة العملية تقع قصيرة جدا من الحدود العليا النظرية (نظرا لكفاءة كارنوت) عادة ما يتم النظر في مولدات الطاقة الحرارية الحرارية القائمة على تأثير سيبيك؛ مثال واحد هو مولد، والتي يفترض أن تكون متاحة تجاريا في وقت قريب، حتى يحقق حوالي 80 μW / CM2 في حوالي 1 V منخمسة الفرق في درجة الحرارة كلفن

الاهتزازات: شكل واحد تقريبا من الطاقة الميكانيكية هوالاهتزازات: الجدران أوالنوافذ في المباني هي صدى مع السيارات أوالشاحنات المارة في الشوارع، وآلات غالبا ماقد يكون انخفاض التردد الاهتزازات، التهوية أيضا يسبب ذلك، وهلم جرا. تعتمد الطاقة المتاحة على سواء الاتساع والتردد للاهتزاز وتتراوح من حوالي 0.1 μW / CM3 تصل إلى 10، 000 μW / cm3 لبعض الحالات القصوى (الحدود العليا النموذجية هي أقل). تحويل الاهتزازات إلى الطاقة الكهربائية يمكن حتى يتم عن طريق وسائل مختلفة، على أساس الكهرومغناطيسية، كهرباء، أوكهرضغطية المبادئ. ويبين الشكل 2-4، على سبيل المثال، أ مولد يعتمد على مكثف متغير الأجهزة العملية من 1 CM3 يمكن حتى تنتج عنه 200 μW / CM3 من 2.25 م / ث 2، 120 هرتز مصادر الاهتزاز، في الواقع كافية لقوة بسيطة

المرسلات اللاسلكية

اختلافات الضغط: تشبه إلى حد ما الاهتزازات، ويمكن أيضا حتى تستخدم تباين الضغط كما مصدر الطاقة. وتستخدم هذه المولدات الكهربائية كهرضغطية بالعمل. واحد معروف على سبيل المثال هوإدراج مولد كهرضغطية في كعب حذاء، لتوليد الطاقة كما يمشي الإنسان حول هذا الجهاز يمكن حتى تنتج، في المتوسط μW / CM2. أنه، ومع ذلك، ليس من الواضح كيف من الممكن أن يمكن تطبيق هذه التكنولوجيات على الشبكات الاجتماعية.

تدفق الهواء / السائل: آخر مصدر الطاقة المستخدمة في كثير من الأحيان هوتدفق الهواء أوالسائل في مصانع الرياح أوالتوربينات. التحدي هنا هومرة أخرى التصغير، ولكن بعض من العمل على ميليمترسكال قد تكون التوربينات الغازية ميمس قابلة لإعادة الاستخدام غير حتى هذا لم ينتج حتى الآن أي نتائج إشارة.

نظام التشغيل وبيئة العمل

أنظمة التشغيل المدمجة

المهام التقليدية لنظام التشغيل هي التحكم وحماية الوصول إلى الموارد(بما في ذلك دعم المدخلات / المخرجات) وإدارة تخصيصها لمختلف المستخدمين وكذلك دعم التطبيق المتزامن لعدة عمليات والاتصال بين هذه العمليات. غير حتى هذه المهام مطلوبة جزئيا فقط في نظام مضمن مثل التطبيق.الرمز هوأكثر تقييدا بكثير وعادة ماقد يكون أفضل بكثير من المواءمة في نظام للأغراض العامة.

أيضا، كما أظهرت وصف متحكم، هذه الأنظمة بشكل واضح لم يكن لديها الموارد اللازمة لدعم نظام التشغيل الكامل. بدلا من ذلك، نظام التشغيل أوبيئة التطبيق - من الممكن المصطلح الأكثر تواضعا هوالأكثر ملاءمة - بالنسبة إلى الشبكات الساتلية العالمية ينبغي حتى تدعم الاحتياجات المحددة لهذه الأنظمة.

خاصه، فإن الحاجة إلى التطبيق الموفرة للطاقة تتطلب دعما لإدارة الطاقة، على سبيل المثال، في شكل الإغلاق المراقب للمكونات الفردية أوديناميكية التحجيم لجهد التقنيات. أيضا، ينبغي التعامل مع المكونات الخارجية - أجهزة الاستشعار، مودم الراديو، أوأجهزة توقيت بسهولة وكفاءة، على وجه الخصوص، المعلومات التي تصبح متاحة بشكل غير متزامن (في أي نقطة تعسفية في الوقت المناسب). جميع هذا يحتاج نموذج البرمجة المناسبة، طريقة واضحة لهيكلة كومة البروتوكول،والدعم الصريح لإدارة الطاقة - دون حتى تفرض عبئا ثقيلا على الشح موارد النظام مثل الذاكرة أووقت التطبيق. يتم التعامل مع هذه الموضوعات الثلاثة في ما يلي أقسام، مع دراسة حالة استكمال اعتبارات نظام التشغيل.

برمجة النماذج قابلات برمجة التطبيقات البرمجة المتزامنة

واحدة من الأسئلة الأولى لنموذج البرمجة هوكيفية دعم التزامن. هذا الدعم للتطبيق المتزامن أمر بالغ الأهمية لعقد شبكة الاستشعار اللاسلكية ، كما لديهم لمعالجة البيانات كومونينغ من مصادر تعسفية - على سبيل المثال، أجهزة استشعار متعددة أوجهاز الإرسال والاستقبال الراديوي - في نقاط تعسفية في زمن. على سبيل المثال، يمكن للنظام استطلاع جهاز استشعار لتحديد ما إذا كانت البيانات متاحة وعملية البيانات على الفور، ثم استطلاع جهاز الإرسال والاستقبال للتحقق ما إذا كانت حزمة متاحة، وبعد ذلك وعلى الفور معالجة الحزمة، وهلم جرا. سيتم تشغيل هذا النموذج المتسلسل البسيط حال فقدان البيانات أثناء معالجة حزمة أوفقدان حزمة عندما تكون معلومات الاستشعار.تمت معالجت هذا الخطرالكبير بشكل خاص إذا أخذت معالجة بيانات الاستشعار أوالحزم الواردة كميات كبيرة من الوقت، والتي يمكن حتى تكون بسهولة الحال. وبالتالي، بسيطة، برمجة متتابعة نموذج غير كاف بشكل واضح

التزامن القائم على العملية

معظم أنظمة التشغيل الحديثة والأغراض العامة تدعم التطبيق المتزامن (على ما يظهر موازيا) من عمليات متعددة على وحدة المعالجة المركزية واحدة. وبالتالي، فإن مثل هذا النهج القائم على العملية سيكون أول مرشح لدعم التزامن في عقدة الاستشعار كذلك؛ في حين بل إذا هذا النهج يعمل من حيث المبدأ، ويحدد نموذج التطبيق هذا من العمليات المتزامنة إلى عقدة استشعار يظهر، مع ذلك، حتى هناك بعض عدم التطابق تحبب وظائف بروتوكول الفردية أوطبقات مع العمليات الفردية تنطوي على ازدياد النفقات العامة في التحول من عملية إلى أخرى. هذه المشكلة شديدة بشكل خاص إذا كان يجب حتى تكون المهام في كثير من الأحيان المنفذة التي هي صغيرة فيما يتعلق النفقات العامة المتكبدة للتبديل بين المهام – التي هوالحال عادة في شبكات الاستشعار. أيضا، جميع عملية تتطلب مساحة المكدس الخاصة بها في الذاكرة، الذي يناسب مريض مع قيود الذاكرة الصارمة من العقدالاستشعار.

البرمجة القائمة على الحدث

ولهذه الأسباب، يظهر حتى نموذج البرمجة المختلف إلى حد ما أفضل. والفكرة هي احتضان الطبيعة التفاعلية لعقدة الشبكات الفضائية العالمية ودمجها في تصميم التشغيل النظام. النظام ينتظر أساسا لأي وقع حتى يحدث، حيث وقع عادة يمكن حتىقد يكون وتوافر البيانات من أجهزة الاستشعار، وصول حزمة، أوانتهاء الموقت. مثل هذا ثم يتم التعامل مع الحدث من خلال سلسلة قصيرة من التعليمات التي يخزن فقط حقيقة حتى هذا الحدث قد وقع وتخزين المعلومات اللازمة - على سبيل المثال، بايت وصوله إلى حزمة أوقيمة المستشعر - في مكان ما. لا تتم المعالجة العملية لهذه المعلومات في هذه الحالة إجراءات المعالج، ولكن بشكل منفصل، فصل من المظهر العملي للأحداث. هذا الحدث القائم برمجة.

يمكن لمثل هذا المعالج الحدث يبتر معالجة أي رمز عادي، ولكن كما هوسهل جدا وقصيرة، يمكن حتىقد يكون مطلوبا لتشغيل إلى الانتهاء في جميع الظروف دون إزعاج ملحوظ رمز آخر. يتعذر على معالجات الأحداث مقاطعة بعضها البعض (لأن هذا بدوره يحتاج تعقيدا إجراءات معالجة المكدس) ولكن يتم تطبيقها ببساطة واحدا تلوالآخر. ونتيجة لذلك، يميز هذا النموذج البرمجة القائم على الحدث بين اثنين مختلفة "سياقات": واحدة لمعالجات الحدث الحرجة الوقت، حيث لا يمكن انقطاع التطبيق والسياق الثاني لمعالجة التعليمات البرمجية العادية، والتي يتم تشغيلها فقط من قبل معالجات الحدث. نموذج البرمجة القائم على الحدث يختلف قليلا عن ما يستخدمه معظم المبرمجين ويتطلب عادة بعض التعود على. هوفي الواقع قابلة للمقارنة، على بعض المستويات، لوالتواصل، ومدد آلات الدولة محدودة، والتي تستخدم في بروكوريسمز تصميم البروتوكول كما وكذلك في بعض نماذج البرمجة المتوازية. فإنه يوفر مزايا كبيرة. لي وآخرون. مقارنة الأداء القائم على العملية ونموذج البرمجة القائم على الحدث (باستخدام تينيوس المشروحة أدناه) على نفس الجهاز وجدت حتى الأداء تحسن من قبل أ عامل من 8، تم تخفيض متطلبات الذاكرة / تعليمات / البيانات بعوامل من 2 و30، على التوالي، وانخفض استهلاك الطاقة بعامل قدره 12.

قابلات لنظام التشغيل

بالإضافة إلى نموذج البرمجة المنصوص عليه، إذا لم يكن في الواقع فرض، من قبل التشغيل النظام، فمن الضروري أيضا لتحديد بعض قابلات لكيفية الدولة الداخلية للنظام يمكن حتىقد يكون واستفسر وربما مجموعة. كما التمييز الواضح بين كومة البروتوكول وبرامج التطبيق تتلاشى إلى حد ما في الشبكات وس، ينبغي حتى تكون هذه القابلة قابلة للوصول من تطبيقات البروتوكول وينبغي حتى تسمح هذه التطبيقات بالوصول إلى بعضها البعض. ترتبط هذه القابلة أيضا ارتباطا وثيقا مع بنية مداخن البروتوكول التي نوقشت في القسم التالي. وتضم قابلة برمجة التطبيقات هذه (أبي)، بشكل عام، "قابلة وظيفية، تجريدات الكائن، ودلالات السلوك التفصيلية ". التجريدات هي وصلات لاسلكية، العقد، وما إلى ذلك وهلم جرا؛ وتضم المهام الممكنة التحقيق الدولة والتلاعب، وإرسال ونقل والبيانات، والوصول إلى الأجهزة (أجهزة الاستشعار، والمشغلات، وأجهزة الإرسال والاستقبال)، ووضع السياسات، على سبيل المثال، مع فيما يتعلق بمقايضات الطاقة / الجودة. في حين حتى مثل هذه قابلة برمجة التطبيقات العامة ستكون مفيدة للغاية، لا يوجد حاليا معيار واضح – أوحتى مناقشة متعمقة - الناشئة عن الأدب. بعض المراحل الأولى في هذا الاتجاه هي أكثر المعنية بنية التشبيك ، وليس كثيرا مع الوصول إلى وظائف على أ عقدة واحدة. وحتى هذه التغييرات، سيستمر استخدام المعايير العملية ومن المرجح حتى تخدم بشكل معقول. ويصف القسم 2-3-5 معيارا من هذا القبيل بحكم الأمر الواقع.

هيكل نظام التشغيل وكدس البروتوكول

النهج التقليدي للبنية بروتوكول الاتصالات هواستخدام طبقات: الفردية يتم تكديس البروتوكولات فوق بعضها البعض، جميع طبقة فقط باستخدام وظائف الطبقة مباشرة 48 معمارية العقدة الواحدة أدناه. هذا النهج الطبقات له فوائد كبيرة في الحفاظ على كومة البروتوكول بأكمله يمكن التحكم فيها، في احتواء التعقيد، وفي تعزيز النمطية وإعادة الاستخدام. ولأغراض الشبكة الفضائية العالمية، ومع ذلك، ليس من الواضح ما إذا كان مثل هذا النهج الطبقات بدقة كافية. وكمثال على ذلك، ينبغي النظر في استعمال المعلومات المتعلقة بقوة الإشارة المستلمة من شريك اتصال. يمكن استعمال هذه المعلومات الطبقة المادية للمساعدة في الربط الشبكي بروتوكولات لتقرير التغييرات في التوجيه (تصبح الإشارة أضعف إذا تحركت العقدة بعيدا من الممكن لم تعد تستخدم قفزة المقبل)، لحساب معلومات المسقط من خلال تقدير أوالمسافة من قوة الإشارة، أولمساعدة بروتوكولات طبقة الوصلة في القناة التكييفية أوالهجينة فيك / أرق. ومن ثم، يمكن استعمال مصدر وحيد للمعلومات لمصلحة الكثيرين والبروتوكولات الأخرى غير المرتبطة مباشرة بمصدر هذه المعلومات. هذا تبادل المعلومات عبر الطبقات هومجرد وسيلة لتخفيف القيود الصارمة لل نهج الطبقات. كما حتى الشبكات النسائية ليست هي السبب الوحيد وراء طلب هذه التحريات. حتى في سيناريوهات الشبكة التقليدية، واعتبارات الكفاءة، والحاجة إلى دعم الشبكات السلكية بروتوكولات في الأنظمة اللاسلكية (على سبيل المثال تكب عبر اللاسلكي)، والحاجة إلى ترحيل الوظائف إلى العمود الفقري على الرغم من وصفات الإنترنت من نهاية إلى نهاية نموذج، أوالرغبة في دعم وآليات التسليم بواسطة معلومات الطبقة المادية في الشبكات الخلوية جميعها خلقت ضغوطا كبيرة من أجل طريقة مرنة وقابلة للإدارة وفعالة للهيكلة والتطبيق بروتوكولات الاتصال. هيل وكولر مناقشة بعض الأمثلة الأخرى التي عبر الطبقات والتحسين هومفيد بشكل خاص في وسن.

عند الخروج من العمارة الطبقات، والاتجاه السائد هواستخدام نموذج مكون. يتم تقسيم طبقات كبيرة نسبيا، متجانسة تصل إلى الصغيرة، ومكونات "بذاتها"، "بناء" كتل "أو" وحدات "(تختلف المصطلحات). هذه المكونات فقط تلبية واحدة محددة جيدا على سبيل المثال، حساب فحص التكرار الدوري – والتفاعل مع بعضها البعض على قابلات واضحة. والفرق الرئيسي مقارنة مع بنية الطبقات هوحتى هذه التفاعلات لا تقتصر على الجيران مباشرة في علاقة أعلى / أسفل، ولكن يمكنقد يكون مع أي عنصر آخر. هذا النموذج المكون ليس فقط يحل بعض المشاكل هيكلة لمداخن البروتوكول، فإنه كما يناسب بشكل طبيعي مع نهج القائم على الحدث لبرمجة العقد الاستشعار اللاسلكية. التفاف الأجهزة، أوليات الاتصالات، وظائف في الشبكة تجهيز جميع يمكن حتىقد يكون مريح وتصميمها وتطبيقها كمكونات.

أحد الأمثلة الشائعة لنظام التشغيل الذي يتبع هذا النهج هوتينيوس بالتفصيل في وقت لاحق. ويستخدم مفهوم الأسلاك صريحة من المكونات للسماح تبادل الحدث لاتخاذ مكان بينهما. في حين حتى هذا مفيد لأنواع "دفع" من التفاعلات (الأحداث أكثر أوأقل توزعا على الفور على عنصر الاستقبال)، فإنه لا يخدم حالات أخرى جيدة حيث لا بد من وجود نوع "سحب" لتبادل المعلومات. وبالنظر إلى حالة الإشارة المستقبلة معلومات القوة المذكورة أعلاه، قد لا تكون مهتمة تلقي عنصر تلقي جميع هذه الأحداث؛ بدلا من ذلك، قد يكفي حتى تكون على فهم غير متزامن. حل جيد لهذا هوسبورة، استنادا إلى مبادئ النشر / الاشتراك، حيث يمكن إيداع المعلومات وتبادل مجهول، مما يسمح اقتران أكثر مرونة بين المكونات.

الطاقة الحيوية وإدارة الطاقة

تحويل المكونات الفردية إلى حالات النوم المتنوعة أوتقليل أدائها عن طريق التحجيم وانخفاض التردد والجهد العرض واختيار التشكيل والترميز معينة كانت أمثلة بارزة نوقشت في القسم 2.2 لتحسين كفاءة الطاقة. للسيطرة على هذه الاحتمالات، يجب اتخاذ القرارات من قبل نظام التشغيل، من قبل كومة البروتوكول، أويحتمل من قبل تطبيق عند التحول إلى واحدة من هذه الدول. إدارة الطاقة الديناميكية (دبم) جرا مستوى النظام هوالمشكلة في هان

واحدة من العوامل المعقدة ل دبم هوالطاقة والوقت اللازم للانتنطق من المكون بين أي ولايتين. إذا كانت هذه العوامل لا تذكر، فمن الواضح أنه سيكون الأمثل ل دائما وعلى الفور الذهاب إلى وضع مع أدنى استهلاك الطاقة ممكن. كما هووليس هوالحال، مطلوب خوارزميات أكثر تقدما، مع الأخذ بعين الاعتبار هذه التكاليف، ومعدل وتحديث قرارات إدارة الطاقة، وتوزيع الاحتمالات الزمنية حتى الأحداث المستقبلية، وخصائص الخوارزميات المستخدمة. وفي الواقع، فإن هذا المجال واسع جدا ولا يمكن إلا لعدد قليل من الأمثلة يمكن مناقشتها هنا - للحصول على نظرة عامة.

سياسات احتمالية انتنطق الدولة

سينها وتشاندراكاسان النظر في معضلة السياسات التي تنظم الانتنطق بين حالات النوم المتنوعة. أنها تبدأ من خلال النظر في أجهزة الاستشعار موزعة بشكل عشوائي أكثر من منطقة ثابتة وتفترض حتى الأحداث تصل مع بعض التوزيعات الزمنية (عملية بواسون) والتوزيعات المكانية. وهذا يسمح لهم بحساب الاحتمالات في الوقت المناسب للحدث التالي، بمجرد معالجة الحدث (حتى بالنسبة للأحداث المتحركة). يستخدمون هذا الاحتمال لتحديد وأعمق حالة النوم من الكثير من تلك الممكنة التي لا تزال تلبي متطلبات عتبة المعادلة. وبالإضافة إلى ذلك، فإنها تأخذ في الاعتبار إمكانية الأحداث المفقودة عندما استشعار على هذا النحويتم إيقاف أيضا في وضع السكون. هذا يمكن حتىقد يكون مقبولا لبعض التطبيقات، وسينها وتشاندراكاسان إعطاء بعض القواعد الاحتمالية حول كيفية اتخاذ قرار ما إذا كان للذهاب إلى مثل هذا عميق وضع السكون.

الدخول إلى الوسط الناقل

المقدمة

القناة اللاسلكية تظهر على طبيعة (Broadcast) البث في جميع الاتجاهات ، بحيثقد يكون الإرسال من جهاز استشعار واحد ويتم الاستقبال من عدة اجهزة استشعار محيطه به ، جميع جهاز استشعار يتقاسم القناةاللاسلكية مع اجهزة اخرى توجد في نطاق انتنطقها ، تصميم البروتوكول( ماك ) هومهم جدا في(WSN)يضمن البروتوكول ماك (MAC) الاتصال في الوسط اللاسلكي مثل انشاء وصلات اتصال بين العقد اوالاجهزة ويتم توفير الاتصال في جميع انحاء الشبكة ،وايضا يجب تنسيق الوصول للقنوات اللاسلكية التي يحدث فيها تصادمات ، تحدث هذه التصادمات عند وجود اثنتين من العقد القريبة من بعضها التي ترغب الإرسال في نفس الوقت ، فيجب التقليل اوالقضاء عليها . بالاضافة لبعض المتطلبات التقليدية في (MAC) اوشبكات الماك اللاسلكية هناك تحديات اضافية بسبب القدرات المحدودة لكل عقدة استشعار وبسبب طبيعة التوزيع لل (WSN ) بالاضافة لخصائص حركةالمرور لتطبيقات اجهزة الاستشعار . لذلك في البداية يفترض أن نقوم بمناقشة بعض التحديات والحلول المحتملة والعوامل التي تؤثر على تصميم بروتوكول (MAC) لل(WSN ). من اجل التصدي للتحديات التي تقابلها(MAC)لل (WSN)هناك عدد كبير من (MAC)بروتوكول تمتطويرها في السنوات الاخيرة يمكن تصنيفها كالتالي : الوصول المتوسط القائم على التنافس ،والوصول المتوسط القائم على التحفظ، والحلول الهجينة التي تدمج هذين المخططين ،سوف نناقشهم في هذا القسم .

التحديات التي تقابلها( MAC):

الكثير من بروتوكولات ماك تم تطويرها واصبحت تستخدم في مجالات عامة للشبكات اللاسلكية، هذه البروتوكولات هجرز بشكل اساسي على مقياسيين مهميين للاداء هما :الانتاجية والكمون ،واحتياطات الطاقة الصارمة لعقد الاستشعار جعلت استهلاك الطاقة من الاهميات الاساسية ،بالتالي فان بروتوكولات ماك المصممة ل(WSN) بحاجة الي تطوير وفقا لهذا التحدي .

وهنا يفترض أن نقوم بتوضيح هذه التحديات :

'*استهلاك الطاقة: إذا متطلبات التكلفة المنخفضة والطبيعة الموزعة لعقد أجهزة الاستشعار تقيد استهلاك الطاقة في جميع الطبقات ، ومن ثم، فإن كفاءة الطاقة ذات أهمية أساسية بالنسبة إلى طبقة تصميم بروتوكول ال ماك ، وينبغي حتى يضمن بروتوكول طبقة ماك حتى ترسل عقد الاستشعار معلوماتها في الحد الادني من استهلاك الطاقة . ومصادر استهلاك الطاقة في شبكات ال(WSN)هي لثلاث وظائف اساسية:الاستشعار والتجهيز والاتصالات. وتستهلك أجهزة الاستشعار ودوائر المعالجة كميات ضئيلة من الطاقةبالمقارنة مع الراديو.

ومن ثم، ينبغي تنسيق محاولات الاتصال بعنايةلتوفير التشغيل الموفر للطاقة في (WSN)،ف تصميم طبقة الماك في هذا الصدد يشكل تحدي مهم منذ ان اصبحت ماك الجوهر الاساسي في تنسيق الاتصالات ، وفقا لذلك يمكن تصنيف مصادر استهلاك الطاقة اثناء محاولة الاتصال كالتالي :

- الاستماع الخامل : يشير هذا إلى الحالات التي يتم فيها تشغيل الراديوولا يتم استرجاع أية بيانات مفيدة من القناة. واحدة من المصادر الرئيسية للاستماع الخامل هجر الراديوعلى فترة طويلة مرات الخمول عندما يحدث أي وقع الاستشعار. فإنه يضيع الطاقة في حين تلقي هذه الحزمة،لذلك ينبغي تقليلها إلى أدنى حد في تصميم طبقة ماك.

- الاصطدامات: تحدث هذه عندما يقوم عقدان أوأكثر من أجهزة الاستشعار الموجودة عن كثب بإرسال الرزم إلى نفس المتلقي في نفس الوقت . وتؤدي المعلومات المتداخلة إلى عدم استقبال المستقبل أي من الرزم، مما يؤدي إلى تصادم الرزمة. وتشكل التصادمات مصدرا رئيسيا في استهلاك الطاقة في

(WSN )، فان تقنيات تجنب الاصطدام عادة ما تستغل بواسطة بروتوكولات ماك.

- النفقات العامة للبروتوكول: مصدر رئيسي آخر لاستهلاك الطاقة هوالتحكم في نفقات بروتوكولات الاتصال. من أجل تنسيق الاتصال في قناة لاسلكية، تتطلب بروتوكولات ماك إرسال رزم التحكم. على الرغم من حتى هذه الحزم للتحكم توفر تشغيل متين وقوي لبروتوكولات ماك، فإنها بحاجة إلى الحد الأدنى لتحسين كفاءة استخدام الطاقة.

- الإرسال لقاء القدرة المستقبلة: يشكل إرسال واستقبال الرزم المصدرين الرئيسيين استهلاك الطاقة في (WSN)ومع ذلك ، اعتمادا على بنية الاجهزة ،النقل اوالتلقي يمكن ان يسيطر على استهلاك الطاقة.

ونتيجة لذلك، ينبغي حتىقد يكون بروتوكول ماك مصمما لهذه العلاقات بين الإرسال والتلقي.

'*اسلوب البناء (الهندسة المهمارية): والوعي الطوبوغرافي للشبكة هوخاصية رئيسية ينبغي إدراجها في الماك بروتوكول لل (WSN) ، يمكن نشر عدد كبير من عقد الاستشعار ،لذلك فان زيادة الكثافة تؤدي إلى زيادة عدد العقد التي في متناول عقدة الاستشعار ،يمكن اعتبارها على حد سواء عيب وميزة ، ازدياد كثافة الشبكة يؤدي إلى زيادة في عدد العقد المتنازعة للقناة اللاسلكية، مما يؤدي إلى ازدياد احتمال الاصطدام. من ناحية أخرى، اتصال الشبكة يمكن تحسينه دون المساومة على زيادة قوة الإرسال بسبب عدد كبير من العقد المجاورة. وعلاوة على ذلك، فإن طبيعة القفزات المتعددة للشبكة بحاجة إلى استغلالها في ماك لتحسين أداء التأخير واستهلاك الطاقة.

'* الشبكات القائمة على الحدث : وينبغي استغلال الطبيعة الموجهة للتطبيق في شبكات (WSN)من أجل زيادة الأداء من بروتوكول ماك. في الشبكات التقليدية، الإنصاف في العقدةهوجانب هام من طبقة ماك بروتوكول نظرا للطبيعة التنافسية للعقد . ومع ذلك، فإن النظام مهتم في المعلومات الجماعية التي تقدمها أجهزة الاستشعار بدلا من المعلومات المرسلة من قبل جميع عقدة. بالتالي، وينبغي حتى تأخذ بروتوكولات طبقة ماك نهجا تعاونيا بحيث تكون المعلومات الخاصة بالتطبيقات يتم استغلالها لتعزيز الأداء. وكمثال على ذلك، لرصد التطبيقات حيث حركة المرور يتبع نمطا دوريا.

'* علاقه مترابطه: نظرا للكثافة العالية لعقد الاستشعار، والمعلومات التي تم جمعها من قبل جميع عقدة يرتبط ارتباطا وثيقا وبشكل حدسي، فإن البيانات المستمدة من أجهزة الاستشعار المنفصلة مكانيا تكون أكثر فائدة في الحوض من الترابط الشديد للبيانات من أجهزة الاستشعار تقع عن كثب وبالتالي، قد لاقد يكون من الضروري لكل عقدة استشعار لنقل بياناتها؛ بدلا من ذلك، قد يحدث عدد أصغر من قياسات أجهزة الاستشعار كافية للاتصال ميزات الحدث إلى الحوض. وبالمثل، فإن طبيعة الظاهرة الفيزيائية المحسسة تؤدي إلى ارتباط المعلومات المستشعرة زمنيا.. وينبغي استغلال الارتباط بين عقد الاستشعار في طبقة ماك بروتوكول ويمكن حتىقد يكون نهجا واعدا لزيادة تحسين أداء الشبكة بشكل عام.

البروتوكولات المبنية على الخلاف(reservation-based)

هى واحدة من البروتوكولات الاساسية في التحكم في الوصول إلى الوسائط والقائمة على التنافس والتي تعتمد على التنافس بين النود لانشاء روابط تواصل . وتقدم البروتوكولات القائمة على التنافس مرونة فبالتالي جميع جهاز يتخذ قرار بصورة مستقلة دون الحاجة إلى تبادل الرسائل.ونتيجة لذلك,هذه البروتوكولات لا تتطلب اي بنية تحتية والتي تعتبر مهمة في تطبيقات عديدة في شبكة الاستشعار اللاسلكية. وبدلا من ذلك, فان جميع جهاز يحاول الوصول إلى القناة من خلال تقنية استشعار الناقل وتقدم البروتوكولات القائمة على التنافس, متانة وقابلية للتطويرعلى الشبكة. من ناحية اخرى, فان زيادة عدد الاجهزة زاد من احتمال حدوث تصادم. بروتوكول التحكم في الوصول إلى الوسائط القائم على تقنية تحسس الناقل متعددة الوصول يشكل اللبنة الاساسية لبناء الكثير من بروتوكولات شبكة الاستشعار اللاسلكية المتقدمة , ومع ذلك فان تقنية تحسس الناقل متعددة الوصول ضعيفة من حيث كفاءة الطاقة حيث جميع جهاز بحاجة إلى تحسس القناة قبل الإرسال. وكل جهاز يستهلك طاقة خلال فترة التحسس . وعلاوة على ذلك, فان كثافة الشبكة تجعل تقنية تجنب التصادم غير فعالة بسبب زيادة عدد الاجهزة المخفية .

في هذا النص يفترض أن نوصف البروتوكلات التحكم في الوصول إلى الوسائط الاساسية المستخدمة في شبكة الاستشعار اللاسلكية .بروتوكولات التحكم في الوصول إلى الوسائط الاساسية ثلاث هي : الساكن والبيركلي والقائم على التشارك .

1- برتوكول التحكم في الوصول إلى الوسائط الساكن(C-MAC):

في تقنية تحسس الناقل متعددة الوصول يحتاج من الجهاز ان يتحسس القناة بشكل متواصل , وهذا الامر يحتاج استهلاك كبير للطاقة , وخاصة عندما لاقد يكون هناك بيانات لارسالها , ولكي نتغلب على هذه المشكلة , تم ادخال عملية إلى برتوكول التحكم في الوصول إلى الوسائط الساكن وهي دورة العمل , باستخدام هذه العملية فان عمل الجهاز ينظم خلال فترة زمنية محددة تسمى فترة الاطار . وخلال هذا الاطار فان الجهازقد يكون في حالة خمول خلال فترة من الزمن , ويتحسس القناة خلال بقية فترة الاطار , نسبة فترة الاطار إلى الفترة الكلية تسمى دورة العمل . خلال فترة الخمول يفترض أن يتم وقف عملية التحسس للقناة لحفظ الطاقة . برتوكول التحكم في الوصول إلى الوسائط الساكن يقوم على التنافس المتساوي الذي يعتمد على جداول السكون المنظمة لتقليل استهلاك الطاقة مع زيادة الإنتاجية وتقليل وقت الاستجابة .

2- برتوكول التحكم في الوصول إلى الوسائط البيركلي(B-MAC):

برتوكول التحكم في الوصول إلى الوسائط البيركلي صمم لجعل بروتوكول التحكم في الوصول إلى الوسائط سهل وقابل للتكوين من برتوكولات الاعلى مستوى , وتحقيق لهذه الغاية فان هذا البرتوكول يزود تقنية تحسس الناقل متعددة الوصول للطبقات العليا وعلاوة على ذلك يدعم تقنية الارتباط الاختباري من دون الحاجة إلى رسالة طلب الإرسال ورسالة طلب الاستقبال . تقنية تحسس الناقل متعددة الوصول يمكن تطبيقها في الطبقات العليا من خلال تغيير فترة التراجع . وبناء على ذلك فانة يتم تقليل استهلاك الطاقة وتطبيق تقنية تجنب التصادم .

3- برتوكول التحكم في الوصول إلى الوسائط القائم على التشارك(CC-MAC):

تتطلب معظم التطبيقات في شبكة الاستشعار اللاسلكية مستشعر مكاني كثيف لتحقيق التغطية الكافية . ونتيجة لذلك, فان جميع مستشعر يسجيل المعلومات الخاصة بحدث واحد. وبسبب الكثافة الكبيرة في بناء الشبكة, قد تكون سجلات استشعار مرتبطة مكانيا لنفس الحدث . ويمكن حتى يؤدي استغلال الترابط المكاني في سياق الطبيعة التعاونية لشبكة الاستشعار اللاسلكية إلى تحسن كبير في أداء بروتوكولات الاتصال . ويزيد الارتباط المكاني عندما تنخفض المسافة بين الاجهزة ، مما يجعل هذه الظاهرة ذات أهمية عالية, وبما حتى التداخلات المحلية بين الاجهزة يتم حلها عند طبقة التحكم في الوصول إلى الوسائط ، فمن الطبيعي استغلال هذا التكرار المحلي عند طبقة التحكم في الوصول إلى الوسائط, ويهدف هذا البروتوكول إلى معالجة هذه المسألة , ويستند تشغيل هذا بروتوكول إلى نموذج الارتباط المكاني .

البروتوكولات المبنية على الحجز

إن بروتوكولات الدخول للوسط الناقل المبنية على الحجز(reservation based MAC) قامت بحل معضلة كثْرة التصادمات الموجودة في البروتوكلات القائمة على الخلاف التي تضمنت احتمالية كبيرة للتصادم نتيجة لعدم وجود تأسيس للاتصال قبل البدء بالإرسال, بالتالي فإنه من الممكن جدا حتى تقوم أكثر من عقدة مستشعرة بالإرسال في نفس الوقت خصوصًا مع كثرة هذه العُقَد, بالتالي فإن تقنية الوصول المتعدد ذوالحساسية للحامل مع تجنب التصادم(CSMA/CA) ستتولى مهمتها بتفريغ الهواء من الرسائل المتداخلة التابعة لأكثر من عقدة, ثم سيتم إعادة الإرسال من جديد. بالتالي فإن التقنية هذه غير مجدية نوعًا ما طالما كان لدينا عدد كبير من عقد المستشعرات المنتشرة, لأنه ذلك سيؤدي للكثير من التصادمات بالتالي الكثير من التأخير.

فاتىت البروتوكلات المبنية على الحجز لتقوم بحل هذه المشكلة. وأكثر ما يميز هذه البروتوكات هوعدم إمكانية حدوث التصادمات. وتستخدم هذه البروتوكولات تقنية الوصول المتعدد للوقت المقسم(TDMA) التي تقوم بتقسيم الوقت في قناة الاتصالات إلى أجزاء(شرائح slots), وجميع جزء منها تابع لإرسال معين, أي حتى جميع مرسل يُعطَى مدة زمنية معينة ليرسل معلوماته في القناة(الهواء في حالتنا), ثم بعد انتائها يدخل مستخدم آخر ليرسل ضمن مدة زمنية مساوية للمرسل الذي قبله, ثم بعد انتهاء جميع المرسِلِين يعود المرسل الأول للارسال مرة أخرى وهكذا بشكل دوري.

بشكل عام, تقوم هذه البروتوكولات بعملية الاتصال وفقًا لإطار محدد, ويتكون هذا الإطار من جزئين, أولهما هوفترة الحجز, حيث تقوم العقد الاستشعارية التي ترغب إرسال بيانات معينة بإرسال طلب ليتم حجز شريحة زمنية معينة لها للإرسال إلى نقطة مركزية سواء كانت هذه النقطة عقدة أخرى أوجهازًا قائمًا على مجموعة من العقد(cluster head), أما الجزء الثاني فهوفترة إرسال البيانات التي يقوم خلالها جميع المرسلون بعملية الإرسال ضمن الشريحة الزمنية التي قاموا بحجزها في الجزء الأول من الإطار.

أما حجم الإطار(الفترتين الزمنيتين آنفتي الذكر) وطريقة حجز الشرائح الزمنية , بالإضافة إلى التنافس على حجز الشرائح الزمنية بين المرسلين(كم شريحة سيأخد المرسل خلال الإطار الواحد), فكل تلك الأمور تختلف من بروتوكول إلى بروتوكول.

ومن هذه البروتوكولات هوالتراما(TRAMA) الذي يقوم على استخدام الشرائح الزمنية بالإضافة أنه بتبع نظامًا في توزيع الشرائح يعتمد على اجراءات ومتطلبات الإرسال التي يقوم بها جميع مرسل, فلنذكر إمكانية حتى المرسلين لن يرسلوا الإشارات على نفس التردد ذلك بسبب اختلاف التصميم من مرسل إلى مرسل آخر, بالتالي فإن استخدم جهازان اشارتان تختلفات بالتردد فإن المستقبل سيستطيع التمييز بينهما, بالتالي فإن أوفدا في نفس الوقت فإن ذلك لنقد يكون مشكلة, بالتالي فقد قام هذا البروتوكول باستغلال هذه الميزة, حيث حتى الشريحة الزمنية التي يجب على مرسل معين استخدامها يتم تحديدها بحيث لا يحدث أي تصادم في الإرسال بينه وبين مرسل آخر.

بروتوكول التراما لا يحتاج إلى نقطة مركزية تقوم بحجز الشرائح الزمنية, إنما حينما يقوم جهازان بالتراسل, فإن العقد التي يتم عبرهاالاتصال تقوم بجدولة الشرائح بناءًا على الجهازين المرسلين. ويتكون الاتصال في هذا البروتوكول من أربعة مراحل:

- استكشاف الجيران: حيث تفهم فيها جميع عقدة بخصوص جيرانها أي الذين على اتصال مباشر معها.

- تبادل معلومات الإرسال: حيث تقوم جميع عقدة بإرسال معلومات الإرسال قبل حتى تبدأ به للعقدة الستقبلة, أي أنها تخبر العقدة المستقبلة بنيتها للارسال خلال هذه الفترة,بالطبع فإن العقد المستقبلة تكون هي من الجيران لأن الاتصال سيتم عبر العقد حتى الوصول إلى المستقبل.

- إنشاء الجدول الزمني:تستخدم جميع عقدة في هذه الفترة معلومات الإرسال التي استقبلتها من جيرانها وذلك لتعيين الشرائح الزمنية الخاصة بالإرسال والاستقبال.

- في هذه الفترة تخرج العقد من طور النوم إلى طور النشاط وتبدأ بالاتصال خلال الشريحة الزمنية المحددة.

ويستخدم الترام مجموعة بروتوكولات منها البروتوكول الجار(NP): كما قلنا فإن جميع عقدة تحمل معلومات جيرانها من العقد, أما وظيفة هذا البروتوكول فهي القيام بنشر تلك المعلومات إلى باقي العقد بحيث تصل إلى جميع الشبكة, وذلك يتم في فترة حجز الشرائح ضمن الإطار المذكور سابقًا, وتحمل رسائل الروتوكول القائمة الموجودة في جميع عقدة بخصوص جيرانها, ثم تتحول إلى حتى تحمل التعديلات عليها, أي حتى الرسائل ستحمل فقط التعديلات التي حدثت في تلك القائمة وليست القائمة كلها, وذلك لتقليل حجم هذه الرسائل لكيلا تستهلك مقدارًا كبيرًا من القدرة الإرسالية. أما إذا لم يحدث هناك تغيير في القائمة, فستظل هذه الرسائل موجودة بهدف التأكد من حتى هذه العقدة لا تزال تعمل, فإن انبترت الرسائل المنبعثة من عقدة ما لفترة زمنية معينة فإن جيرانها من العقد ستفهم حتى هذه العقدة لم تعد تعمل.

البروتوكولات الهجينة

توفر البروتوكولات (Contention-based) و(reservation-based) إيجابيات وسلبيات مختلفة في اداء متوسط الوصول. حيث البروتوكولات (Contention-based) تتطلب اقل بكثير من النفقات وهذه البروتوكولات تنتج في استخدام عالي في حالاتقد يكون هناك تنافس منخفض. ومع ذلك، عندما يزداد عدد العقد المتنافسة على القناة، ينخفض استخدام القناة لأن هذه العقد غير منسقة. من ناحية اخرى، توفر بروتوكولات (reservation-based) جدولة الوصول لكل نقطة وتقليل التصادمات. هذا ينتج في الاستخدام العالي عندما تكون المنافسة عالية ولكن أيضا في الكمون واحمال. ويؤدي هذا التباين إلى التبادل بين القدرة على الوصول وكفاءة الطاقة. تهدف نظم الهجين في البروتوكول MAC للاستفادة من المبادلة التي أدخلت في توزيع القنوات من خلال الجمع ما بين نظم الوصول العشوائي مع نهج TDMA القائم على (reservation-based). وتوفر الحلول الهجينة تحسينات في الأداء من حيث تجنب الاصطدام وكفاءة استخدام الطاقة بسبب تحسين تنظيم القناة والتكيف مع حمولة الحركة الدينامية. بعد ذلك، نحن تصف اثنين من الحلول الهجينة المتقدمة ل WNSs.

1- Zebra-MAC: من أجل توفير عملية التكيف على أساس مستوى التنافس، (Z-MAC) يجمع بين مزايا جميع نظم في حل MAC الهجين. هيكل الاتصالات من (Z-MAC) لا يزال يعتمد على فتحات الوقت مماثلة للحلول القائمة TDMA. يتم تعيين جميع فاصل زمني مبدئيا إلى عقدة. بيد ان الفرق بين الحلول القائمة TDMA هوحتى جميع فاصل يمكن سرقته بواسطة العقد الأخرى إذا لم يستخدمه مالكه. وبالتالي، فإن (Z-MAC) يتصرف مثل CSMA تحت التنافس المنخفض ومثل TDMA تحت التنافس العالي. على غرار الكثير من البروتوكولات (reservation-based)، (Z-MAC) يتكون من فترة الإعداد وفترة الاتصالات. فترة الإعداد لديها أربعة مكونات رئيسية هي:

• اكتشاف الجيران. • تخصيص الفاصل الزمني. • تبادل الإطار المحلي. • مزامنة الوقت العالمي.

يتم تطبيق اكتشاف الجوار مرة واحدة من قبل جميع عقدة لجمع المعلومات عن اثنين من هوب النشط له. خلال هذه الفترة، جميع عقدة تبث معلومات واحد هوب نشط لجيرانها. في نهاية تبادل الرسائل متعددة، يتم إبلاغ جميع عقدة عن معلومات اثنين من هوب النشط لها. الاصطدامات في قناة لاسلكية تؤثر على اثنين هوب نشط من جميع عقدة بسبب معضلة المحطة الخفية.

يتم تطبيق المهمة فتحة بواسطة بروتوكول DRAND، والتي تضمن جدول البث بحيث جميع عقدة يتم تعيين الفتحة التي لن يتزامن مع فتحات من الجيران الهيب اثنين لها. DRAND أولا يخلق خريطة التداخل الراديوي للشبكة. وتتصل العقد التي يمكن حتى تتداخل مع بعضها البعض بواسطة وصلات ثنائية الاتجاه في خريطة التداخل. يتم تطبيق التعيين فتحة تكرارا وفقا لهذه الخريطة.

يقدم Z-MAC أيضا هيكل الإطار المحلي. في كثير من الحلول المستندة إلى TDMA، يتم تثبيت حجم الإطار للشبكة كاملة. في حين حتى حجم الإطار كبير بما فيه الكفاية ضروري لاستيعاب جميع العقد المتنازع عليها في النشط المحلي، قد لاقد يكون الحجم المطلوب هونفسه لأجزاء مختلفة من الشبكة. اعتمادا على الكثافة في جميع مسقط من الشبكة، عقدة قد يحدث عدد أقل من الجيران للتنافس معها. وفي هذه الحالات، تكون أحجام الأطر الأصغر أكثر كفاءة لأن الفواصل الزمنية يمكن إعادة استخدامها بشكل متكرر. وبناء على هذه الملاحظة، Z-MAC يسمح لكل عقدة لتحديد حجم الإطار الخاص المحليين.

هيكل انتنطق Z-MAC يتبع هيكل الإطار هومشروح أعلاه. لكل فتحة، يتم الإشارة إلى العقدة باعتبارها المالك والعقد الأخرى غير المالكين. يتمتع الملاك بأولوية أعلى على غير الملاك في الوصول إلى القناة خلال الفواصل الزمنية المخصصة لهم. يتم تطبيق هذه الأولويات على نحومماثل ل CSMA. إذا كان المالك لديه حزمة لنقل خلال الفتحة، لأول مرة ينفذ CCA. وإذا كانت القناة خاملة، فإنها تنتظر كمية عشوائية من الوقت خلال فترة زمنية وترسل الحزمة الخاصة بها. إذا لم يكن لدى المالك حزمة لإرسالها، يمكن لغير المالكين الاستفادة من فتحة الوقت. يتم تطبيق ذلك من خلال آلية التراجع مختلفة. وغير المالكين أولا الانتظار ل T0 الفترة الزمنية ثم تتراجع لفترة عشوائية من الوقت خلال فترة زمنية TN0. وهذا يوفر الأولوية للمالكين وتمكين غير المالكين لسرقة الفتحة إذا لم يتم استخدامها.

كما توظف Z-MAC آلية لتخفيف التنافس حول عقدة معينة. إذا كان صاحب يقابل تنافس عال خلال فتحة وقته، فإنه يرسل رسالة إعلام تنافس صريح (ECN) لجيرانها. يتم نشر رسالة ECN نحوالجيران الهيب اثنين على الطريق المؤدي إلى الوجهة. العقد تلقي التبديل رسالة ECN إلى وضع ازدياد مستوى التنافس (HCL). العقد في وضع HCL لعقدة معينة لا تتنافس للفتحات التي يملكها هذه العقدة. ونتيجة لذلك، ينخفض التنافس على المسار نحوالوجهة.

التقييم النوعي: مخطط الوصول المتوسط الهجين من Z-MAC يوفر الاتصال على التكيف إذا كان عدد من الفروع وأجهزة الاستشعار أوالتغيير تحميل حركة المرور. مقارنة البروتوكولات (Contention-based)، Z-MAC تحسين الإنتاجية عندما تكون تحميل حركة المرور عالية ولا تزال تحتفظ الكمون المقبول لانخفاض حركة المرور مقارنتا مع بروتوكولات القائمة على TDMA.

وقد تم تطوير Z-MAC لسيناريومعين، حيث عقد الاستشعار متحركة ولديها قدرات الاتصالات المتبترة. وبالتالي، فإنه قد لا تكون قابلة للتطبيق لمجموعة واسعة من التطبيقات WSN، حيث كانت الشبكة ثابتة.

IEEE 802.15.4: وقد وضعت IEEE 802.15.4 للشبكات اللاسلكية معدل انخفاض البيانات، ويجمع بين نهج جميع من (Contention-based) و(reservation-based). وقد وضعت IEEE 802.15.4 للشبكات اللاسلكية انخفاض معدل البيانات، ويجمع بين القائمة على التحفظ والنهج القائم على المنافسة. البروتوكول، بدعم أيضا من قبل اتحاد ZigBee، ويدخل بنية super frame مع فترتين متصلتين، أي خلاف فترة الوصول والفترة الخالية من التنافس. ويفترض حتى الشبكة إلى التجمع وكل رئيس كتلة، أي منسق PAN، تبث هيكل الإطار ويخصص فتحات لمرور ذا أولوية في الفترة الخالية من التنافس. في فترة التنافس، والعقد يتعامل تستخدم CSMA / CA أوفترة زمنية محددة CSMA / CA الوصول إلى القناة. ويمكن للفائزين تخصيص القناة لنقلها لفترة زمنية معينة. وهذا يوفر طريقة وصول مرنة للعقد مع حركة المرور غير متكررة. خلال الفترة الخالية من خلاف، يتم تقديم العقد مع ازدياد حركة المرور الأولوية من قبل منسق PAN. واستنادا إلى متطلبات حركة المرور، يتم تعيين جميع عقدة خلال الفترات الخالية من التنافس. وتخصص هذه الفواصل الزمنية لزوج واحد فقط ويتم منع التنافس على القناة لتوفير الأولوية. ونتيجة لذلك، يوفر بروتوكول IEEE 802.15.4 عملية الهجين من خلال المستندة إلى CSMA والعملية القائمة على TDMA. على الرغم من حتى هذا البروتوكول يهدف لوضع الأولويات وكفاءة الطاقة تصل إلى دورات واجب 1٪، فإنه يحتاج طوبولوجيا القائم العنقودية، التي قد لا تكون قابلة للتطبيق على بعض السيناريوهات WSN.

التوجيه

طبقة الشبكة: طبقة الشبكة هي واحده من أكثر الأبحاث تحقيقا في "wsn" ,معظم خوارزميات التوجيه والبروتوكولات تم اقتراحها من خلال تطوير "wsn".

في هذا الفصل نجد مشاكل وتحديات طبقة الشبكة في "wsn" أيضاً حلول لهذه المشاكل بالتفصيل ومحاولة تقديم مناقشة جيدة لهذه الحلول .

بروتوكولات التوجيه مقسمة إلى أربعة أقسام وهي : 1- مركزية البيانات والمعمارية المسطحة . 2-الهرمية. 3-المسقط القائم. 4-جودة الخدمة. تحديات التوجيه : • استهلاك الطاقة : في أي خوارزمية توجيهقد يكون استهلاك الطاقة هوالمحور الأساسي وهوما نهدف إلى تحسينه من خوارزمية لاخرى . بسبب تحديد مصادر الطاقة وعدم اتاحة طاقة لا نهائية من أجل عملية التوجيه وإلىقد يكون هدر للمصادر . ملاحظة : ان الكثير من خوارزميات التوجيه قد لا تكون مناسبة ,مثل خوارزمية المسار الأقصر. الأسباب الرئيسية لاستهلاك الطاقة في التوجيه في "wsn" هي :

1-اكتشاف الجيران:

الكثير من خوارزميات التوجيه تلزم على جهاز التوجيه حتى يتبادل المعلومات التي يمتلكها مع الأجهزة المتصل معها، وفي حالة خوارزميات التوجيه المسقطي يتم تبادل المواقع ايضا ويستمر استهلاك الطاقة في جميع الحالات . اذا ما الحل؟ لتحسين كفاءة خوارزميات التوجيه ينبغي انقد يكون تبادل المعلومات محلي فقط ويجب تقليل تبادل المعلومات ايضا دون التأثير على دقة المعلومات.

2-الاتصال لقاء الحساب : من الجيد حتى نفهم حتى الحساب رخيص جدا مقارنة بالاتصال على مقياس استهلاك الطاقة . في "wsn" الهدف هوتسليم المعلومات بدلا من الحزم الفردية , ايضا الحساب يجب انقد يكون مدمجا مع التوجيه لتقليل استهلاك الطاقة.

•قابلية التوسع : عادة ما تتكون "wsn" من عدد كبير من العقد "node" وضرورة مراقبة الظواهر الفيزيائية بالتفصيل سيحتم علينا نشر الكثير من العقد. ولأن المعلومات في الطبقات العالية أبرز من الحزم الفردية من جميع عقدة استشعار. يجب ان تكون بروتوكولات التوجيه تدعم دمج عدد كبير من العقد في شبكة واحده وتلقي معلومات من عدد كبير من العقد دون التأثير على استهلاك الطاقة.

•المعالجة: العدد الكبير من العقد في الشبكة قد يمنعنا من تعيين عناوين فريدة لكل عقدة . وهذه معضلة تقابل معظم بروتوكولات التوجيه لحلها يجب ان تصدر خوارزميات تعيين عناوين جديدة لا تعتمد على تعيين عنوان فريد لكل عقدة في الشبكة . •المتانة: "وسن" تعتمد على العقد داخل الشبكة على تسليم البيانات بطريقة متعددة القفزات . هذا قد يؤدي إلى فشل أوخلل مفاجئ في الشبكة لأن العقد من الممكن ان تصبح غير قادرة على تسليم البيانات بسبب الحمل الضخم عليها . لحل هذه المشكلة يجب خلق العقد بمتانة عالية وضد هذه الاعطال وخصوصا ضد فشل النقطة الواحدة والذي يؤدي لفقدان المعلومات في حالة فشل أحد العقد في الشبكة. ايضا نضيف إلى تحدي فشل العقد فشل العقد اللاسلكية خلال الاتصال .

يجب على بروتوكول التوجيه حتى لا تعتمد كفاءته على حزمة فردية واحدة وهي من الممكن حتى تفقد خلال الاتصال . حتى تحت ضغط هائل البروتوكول يجب ان يوفر تسليم البيانات بين عقدتين بطريقة سلسة وبعيدة عن الفشل . •البنية: يمكن انقد يكون نشر الشبكة محددا مسبقا ويمكن انقد يكون عشوائيا ويمكن استغلال هذا من اجل تصميم بروتوكولات أكثر كفاءة . المواقع النسبية لجيران العقدة والمسقط للعقدة قد يؤثر على كفاءة واداء البروتوكول لهذا يجب توفير الفهم الشخصية للعقدة بحيث ان العقدة تستطيع ان تتفهم من حولها بمفردها هذا قد يزيد من كفاءة البروتوكول. عادة ما تفرض "wsn" ان العقد تكون ثابتة ولكن يجب على خوارزميات التوجيه ان تتوافق ايضا في حالة تغيير اماكن العقد اواضافة عقد بأماكن جديدة. •التطبيق : طبيعة التطبيق ايضا مهمة في تصميم بروتوكول التوجيه , ففي تطبيقات الرصد عادة ما توصل العقد المعلومات إلى بعضها بطريقة دورية . في حال حدوث وقع معين في أحد التطبيقات يجب انشاء واستخدام مسار لتقديم المعلومات حول هذا الحدث خلال الوقت المناسب . يجب انشاء مسار حديث لكل وقع حديث . ويمكن ان نستنتج هنا حتى تقنية التوجيه ترتبط بشكل مباشر مع التطبيق , وقد نحتاج تقنيات كثيرة اخرى وجديدة لتطبيقات مختلفة .

بروتوكولات مركزية البيانات

العدد الكبير من عقد الاستشعار هوسبب اختلاف شبكات الاستشعار اللاسلكية عن غيرها ، فمن الصعب تحديد معهدات لكل عقد الاستشعار.

وبالتالي، لا يفضل استخدام بروتوكولات التوجيه المستندة إلى العناوين لشبكات الاستشعار اللاسلكية . وللتغلب على ذلك، تم اقتراح بروتوكولات توجيه مركزية.

التوجيه المعتمد على هجرز البيانات يشير إلى نوع رسالة الاستعلام التي تبدأ من خلال مستقبل المعلومات .

بدلا من معهدات العقدة، يحتاج التوجيه المرتكز على البيانات التسمية المستندة إلى السمة.

بالنسبة للتسمية المستندة إلى السمات، فإن المستخدمين أكثر اهتماما بالاستعلام عن سمة، بدلا من الاستعلام عن عقدة فردية.

1. خوارزمية الغمر:

أبسط خوارزميات التوجيه التي تم تطويرها لشبكات متعددة القفزات، هي تقنية الفيضانات. وبناء على ذلك، حدثا تلقت العقدة رزمة، تبث هذه الرزمة إلى جميع جيرانها. ويستمر ذلك حتى تتلقى جميع العقد في الشبكة الحزمة . ونتيجة لذلك، تكون قد غمرت الحزمة الشبكة بأكملها.

يمكن التحكم في فيض البيانات من خلال الحد من إعادة البث حتى تصل الحزمة إلى الوجهة أويتم الوصول إلى الحد الأقصى لعدد القفزات.

الفيضانات هي بروتوكول رد العمل وتطبيقها واضح إلى حد ما. مزايا الفيضانات هي في بساطته حيث أنه لا يحتاج للعقدة فهم المعلومات عن العقد المجاورة ، والفيضانات لا تتطلب صيانة طوبولوجيا مكلفة وخوارزميات معقدة لاكتشاف الطريق.

2. النميمة:

أحد أبرز المشاكل الرئيسية في خوارزمية الفيضانات هي معضلة الانفجار، وتعود المشكلة لنسخ الحزمة نفسها أكثر من مرة في الشبكة . ويمكن تجنب ذلك من خلال خوارزمية النميمة . وهذه الخورارزمية تتجنب الانفجار من خلال اختيار عقدة واحدة لتتابع الحزمة. ونتيجة لذلك، حدثا تلقت عقدة رزمة لا تبث الرزمة ولكنها تتخذ عقدة عشوائية بين جيرانها وترسل الحزمة إلى تلك العقدة المعينة. بمجرد تلقي العقدة المجاورة الحزمة، فإنه يختار عشوائيا عقدة استشعار أخرى.

3. بروتوكولات الاستشعار للمعلومات عن طريق التفاوض:

هي عائلة من بروتوكولات التوجيه مصممة لمعالجة أوجه القصور في الفيضانات عن طريق التفاوض وتكيف الموارد ولهذا الغرض، يتبع نهجان رئيسيان. أولا، بدلا من إرسال جميع البيانات تقوم عقد أجهزة الاستشعار التفاوض مع بعضها البعض من خلال الحزم التي تصف البيانات. وبالتالي، يتم إرسال المعلومات الملاحظة فقط إلى العقد الاستشعار المهتمة نتيجة لهذا التفاوض. ثانيا، جميع عقدة تراقب مواردها للطاقة، والذي يستخدم لتطبيق القرارات التي تدرك الطاقة.

4. الانتشار الموجه :

يتم تقديم طلب المعلومات من خلال رسائل الفائدة التي بدأها مستقبل المعلومات. ويبدأ الانتشار الموجه عندما يرسل مستقبل المعلومات رسائل الفائدة إلى جميع أجهزة الاستشعار. وتسمى هذه الفترة انتشار الفائدة، حيث تغمر رسائل الفائدة عبر الشبكة. رسائل الفائدة تعتبر رسائل استكشافية للإشارة إلى العقد مع مطابقة البيانات لمهمة معينة.

أثناء المهمة، يستمر مستقبل في بث رسالة الفائدة بشكل دوري.

5.التقييم النوعي :

توفر بروتوكولات التوجيه التي هجرز على البيانات مسارات تعتمد على التطبيق بناء على اهتمامات المستخدم.

وتستخدم آلية مركزية البيانات لتحديد نقاط النهاية في الشبكة، مما يؤدي إلى عملية دينامية. حدثا تغيرت قراءات أجهزة الاستشعار، يتم تكييف مسارات الشبكة مع هذه التغييرات لتلبية طلبات المستخدم. وهذا يوفر كفاءة استخدام الطاقة نظرا لأن الطرق يتم إنشاؤها فقط عندماقد يكون هناك اهتمام وليس هناك حاجة للحفاظ على طوبولوجيا الشبكة العالمية. كما حتى الحلول المرتكزة على البيانات تقلل من استهلاك الطاقة في الشبكة عن طريق تحديد طرق مختارة لمصلحة معينة من مستقبل المعلومات . وبناء على ذلك، فإن تلك العقد فقط التي لها معلومات مطابقة تشارك في توليد المعلومات.

ومن العيوب الرئيسية لبروتوكولات التوجيه التي هجرز على البيانات أنها تستند عموما إلى طوبولوجيا مسطحة. وهذا يسبب مشاكل التدرجية وكذلك زيادة الازدحام بين العقد أقرب إلى مستقبل المعلومات .

وآليات التجميع الموزعة ضرورية لتقليل محتوى المعلومات المتدفقة في جميع جزء من الشبكة. وعلاوة على ذلك، تنطبق البروتوكولات مثل الانتشار الموجه على مجموعة فرعية من التطبيقات في الشبكات الفضائية العالمية، حيث حتى البلاغ يبدأ بالاستعلامات المتولدة من مستقبل البيانات . وهذا أيضا يجعل نشر الموجه ليس خيارا جيدا للتطبيقات الديناميكية، حيث التسليم المستمر للبيانات مهم. وعلاوة على ذلك، بحاجة أنواع الاستعلام فضلا عن إجراءات مطابقة الفائدة إلى تعريف لكل تطبيق. وعلاوة على ذلك، فإن النهج المرتكز على البيانات يؤدي إلى مخططات التسمية المعتمدة على التطبيق. وبناء على ذلك، ينبغي تحديد هذه المخططات مسبقا لكل تغيير في التطبيق.

وأخيرا، فإن عملية مطابقة البيانات والاستعلامات تسبب بعض النفقات العامة في أجهزة الاستشعار.

بروتوكولات هرميَّة

وتؤدي بروتوكولات مركزية البيانات على البيانات والمعمارية المسطحة إلى غالبية المعلومات المولدة في أجهزة الاستشعار التي تهجرز بالقرب من مستقبل البيانات. ونتيجة لذلك، والبروتوكولات المسطحة تعاني من البيانات الزائد على مقربة من مستقبل البيانات مع زيادة الكثافة. العقد التي تقع بالقرب من مسار بالوعة مزيد من المعلومات من العقد في أجزاء أخرى من الشبكة. ونتيجة لذلك، تموت هذه العقد بشكل أسرع وتنتج انقطاعا بين مستقبل البيانات وشبكات الاستشعار اللاسلكية. ونتيجة لذلك، تؤدي بروتوكولات المعمارية المسطحة إلى استهلاك الطاقة غير المتكافئ في جميع أنحاء الشبكة والحد من قابلية البروتوكولات.

يمكن معالجة مساوئ بروتوكولات المسطحة من خلال تشكيل بنية هرمية حيث يتم تجميع العقد في مجموعات والتفاعلات المحلية بين أعضاء المجموعة يتم التحكم فيها من خلال رئيس الكتلة . تم تطوير الكثير من بروتوكولات التوجيه الهرمي لمعالجة تحديات التوسع في الطاقة واستهلاك الطاقة من الشبكات. مجموعات شكل العقد الاستشعار حيث رؤساء العنقودية البيانات المجمعة والصمامات للحفاظ على الطاقة. ويمكن لرؤوس العنقود أيضا حتى تشكل طبقة أخرى من العناقيد فيما بينها قبل الوصول إلى مستقبل البيانات . بعض البروتوكولات الهرمية المقترحة لشبكات الاستشعار هي التسلسل الهرمي للتكتل منخفض الطاقة ، والتجمع الفعال للطاقة في أنظمة معلومات الاستشعار، وشبكة استشعار حساسة للعوامل تتكيف مع العتبات .

بروتوكولات جغرافية

تستغل معلومات المسقط لكل عقدة لتوفير كفاءة لتوجيه المسار , وبما ان المكان القصود في wsnع عادة ماقد يكون ثابت قانه يمكن استخدامه لتطوير قواعد لتوجيه البيانات .

بروتوكلات التوجيه الجغرافي توفر تقنيات لتوجيه البانات لتحسين استخدام الطاقة

1-MECN & SMECN

MECN (الحد الادنى للطاقة شبكة الاتصالات ) تقلل الشبكة الفرعية من استهلاك الطاقة بين اي زوج من العقد في الشبكة, من خلال استخدام الرسم البياني للشبكة G', حيث ان جميع قمة تمثل عقدة والحواف تربط العقد ,ومن هذا الرسم نيستمد Gمع نفس عدد الروؤس وعدد اقل من الحواف

مخططات اعادة التوجيه الجغرافي للوصلات الخاطئة:

القناة اللاسليكة عرض للاخطاء وتغير الرسم البياني للشبكة مما يستلزم تبادل الرسائل بشكل متكرر بين العقد لاعادة بناء الرسم البياني . يمكن تصنيف مخططات اعادة التوجيه المحلية الي نظامين :الارسال عن بعد (لا تسخدم سوا معلومات المسافة) ,واعادة التوجيه المستقبلي .

ويهدف التوجيه الجغرافي الي اختيار أحد العقد لتكون النقطة الثانية لدفع الحزمة وبالتالي منع حدوث حلقات في التوجيه .

Greedy forwarding (بروتوكول اعادة التوجيه الجشع ) من ابسط بروتوكلات اعادة التوجية.

يمكن تعريف نطاق إرسال عقدة كدائرة حول العقدة , توفر هذه التقنية تسليم سريع للحزمة من خلال عدد عقد اقل.

Distance-Based Blacklisting(القائمة السوداء القائمة على المسافة )

من اجل التخفيف من اثار المسافة بين العقد, يمكن ادراج بعض العقد التي تكون على الحدود من نطاق الإرسال إلى القائمة السوداء .

2-PRADA

بروتوكلات التوجيه الجغرافية تتطلب معلومات من الجيران لتحديد القفزة التالية وجمع هذه المعلومات مكلف.

اذا كانت العقدة لديها فهم عن الشبكة فانه يمكنها تحديد المسار الأمثل للوجهه ويمكن اختيار القفزة التالية ولكن من الناحيه العليمة لا يمكن فهم جميع المعلومات عن الشبكة . ومن ثم فان بروتوكلات التوجيه الجغرافي تهدف إلى توفير اليات خلق القرار باستخدام رأي محدود بالشبكة .

PRADA هوبروتوكول من اجل الحصول على فهم طوبولوجية أكبر من خلال ان تزيد العقدة من نطاق ارسالها , ويستخدم نظام يسمى نقل الفهم الطوبولوجية الجزئية (PTKF) يهدف إلى التقليل من الطاقة من خلال اختيار أقصر مسار للعقدة .

بروتوكولات مبنية على جودة الخدمة

الكثير من بروتوكلات التوجيه هجرز فقط على استهلاك الاقة في الشبكة ويعتبر واحد من أبرز مقاييس الاداء في WSN لكنه ليس الوحيد , يحتاج تطوير تطبيقات جديدة مثل الانتاجية والتأخير , ومن ثم فان متطلبات جودة الخدمة (QOS) لهذه التطبيقات بحاجة ضمان .

SAR

توجيه التنازل المتسلسل (SAR) الهدف الرئيسي منه هوخلق اشجار متعددة تنشأ من عقدة الجذر وتنموجميع شجرة وتتجنب العقد ذات الخدمة المنخفضة (اي انخفاض الانتاجية\ التأخير العالي ).وبالتالي , يمكن انشاء مسارات متععدة تربط اي عقدة في الشبكة .

تحدد جميع عقدة خاصيتين لكل مسار :

*موارد الطاقة : أكبر عدد من الحزم التي يمكن ارسالها بواسطة العقدة.

*مقياس جودة الخدمة الاضافي :وهومرتبط بالطاقة والتأخير .

بروتوكول الادنى لتوجيه المسار :

يجمع بين خصائص التأخير والانتاجية وخصائص استهلاك الطاقة لتحديد المسار بين العقد في الشبكة .ويعين البروتوكول وظيفة التكلفة ويحدد خوارزمية الشحن الأدنى التكلفة في جميع عقدة وبالتالي تدفق الحزم بالمسار الأقل تكلفة . ويتضمن مرحلتين :انشاء حقل التكلفة واعادة توجيه مسار التكلفة .

SPEED

تتصل متطلبات نوعية الخدمة في الشبكات عادة بالتأخير والانتاجية , ومع ذلك , الشبكات في WSN تتأثر بمسقط العقدة ,فان المسافة عامل اخر لجودة الخدمة .

بروتوكول SPEEDيستغل هذا .يتناسب التأخير الذي تتعرض له الحزمه مع المسافه بين المصدر والوجهه.

ويحتوي هذا البروتوكول على مكونات لضمان سرعة الحزم ,كل عقدة تبني جدول الجيران ويخزن المعلومات حول الجيران .

التقييم النوعي :

وتنظر بروتوكولات التوجيه القائمة على جودة الخدمة في مقاييس إضافية، بالإضافة إلى استهلاك الطاقة،

هيكلة الطرق. وهذا يوفر قدرات إضافية ل WSN، حيث تطبيقات أكثر تطورا يمكن تطويرها. غير حتى توفير ضمانات إضافية يزيد من التكلفة من حيث الطاقة,الاستهلاك، وبالتالي، عمر الشبكة. وينبغي حتى تكون التكاليف مصممة بعناية لمتطلبات التطبيقات.

الأمن

يحدد مجال أمن المعلومات أهدافا عديدة فيما يتعلق بحماية المعلومات ،حيث تعتبر السرية والسلامة وتوافر المعلومات أبرز ثلاثة أهداف في هذا المجال ، وتعتبر هذه المكونات الثلاثة المبادئ الأساسية لأمن المعلومات.

1. سرية المعلومات(confidentiality): هي إخفاء المعلومات ،بحيث لا يتم إتاحة أوكشف المعلومات إلا للأطراف المعنية.

2. سلامة المعلومات(integrity): هوحتى تكون المعلومات جديرة بالثقة ، بحيث لا يتمكن أي إنسان أخر غير المعني بذلك من إنشاء أوتعديل أوتدمير المعلومات ، بما في ذلك الحماية من حقن المعلومات الاحتيالية أوالمكررة أوالقديمة .

3. توافر المعلومات(availability): هوإمكانية الحصول على المعلومات في الوقت المناسب وبطريقة موثوق بها ، وتسمى عملية منع توافر المعلومات بهجوم الحرمان من الخدمة (denial of service attack ).

ولضمان العناصر المذكوره أعلاه فإن هذا يحتاج حماية المكونات المادية(hardware) والبرمجيات (software)الخاصة بالنظام .

ومن العناصر الرئيسية الأخرى لأمن المعلومات ما يلي :

-المصادقة (Authentication): قدرة الطرف على التحقق من هوية الطرف أوالأطراف المتصلة الأخرى.

-عدم التنصل أوالانكار (Non-repudiation): القدرة على التأكيد على حتى طرفا معينا هومن قام بإنشاء المعلومات.

-التفويض (Authorization): القدرة على تقييد الوصول للمعلومات بحيث تنحصر فقط بالأطراف المسموح لهم بذلك.

-الموثوقية(Authenticity): القدرة على التحقق من حتى المعلومات تم إنشاؤها أوتعديلها من قبل الطرف المعلن.

-الخصوصية(Privacy): القدرة على إخفاء بيانات التعريف الخاصة بالكيان المولد للمعلومات ، مثال: مسقط أوهوية الكيان المنشئ للمعلومات المرسلة .

وكما هوالحال في معظم الشبكات، فمن المتسقط أيضا حتى تدعم شبكة الاستشعار اللاسلكیة(WSN) مجموعة من أهداف أمن المعلومات وهذا يعتمد على نوع التطبيق المستخدم .

يتعلق الجانب الجديد من أمن شبكة (WSN) بالنهج التي تنفذ من خلاله أهداف أمن المعلومات المذكورة أعلاه. وعلى وجه الخصوص، فإن تحقيق الأهداف الأمنية المذكورة أعلاه يشكل تحديا خاصا بالنسبة لشبكة الاستشعار اللاسلكیة (WSN) بسبب القيود على عقد الاستشعار(sensor nodes) (من حيث الطاقة، والحساب، والتخزين)، وكذلك بسبب أساليب تشغيل الشبكة(operational modes of the network) (على سبيل المثال، عدد العقد الكبير، عمر العقدة محدود، نشر ثابت، ظروف الانتشار المتغيرة أوالغير معروفة ). وعلاوة على ذلك، يرجع ذلك إلى حقيقة حتى التكلفة في بعض التطبيقات تعد اعتبارا مهما، فعقد الشبكة الفردية(individual network nodes) تميل إلى حتى تكون غير مكلفة، وبالتالي، أقل موثوقية.

تحتاج الشبكة لدعم بعض مستويات الموثوقية المطلوبة، ولكن غالبا ما يحول النظر في التكاليف دون اعتماد الأجهزة الأكثر تكلفة مما يمكن حتى يقلل من تعقيد بعض البروتوكولات المتعلقة بالأمن.

القيود أمام البناء الأمني

تؤثر خصائص أجهزة الاستشعار، ولا سيما محدداتها ، على تصميم بروتوكولات الحماية . على سبيل المثال، العقد في شبكة الاستشعار اللاسلكية هي عقد استشعار غير مكلفة ذات قدرات حسابية محدودة جدا، بالمقارنة مع الاجهزة في شبكات الاتصالات التقليدية. ونتيجة لذلك، يتعذرعلى عقد شبكة الاستشعار اللاسلكية تطبيق بروتوكولات الحماية المصممة للشبكات الأخرى. وعلاوة على ذلك، فإن قناة الاتصالات اللاسلكية والخصائص التشغيلية لشبكة الاستشعار اللاسلكية تطرح تحديات إضافية في التطبيق .

1-قيود الهاردوير إن تعقيد البرامج ومتطلبات الأداء الجيد تفرض كمية موارد الهاردوير اللازمة لتطبيق هذه البرامج ، بما في ذلك حجم الذاكرة / التخزين، ومساحة الكود ، وسرعة وحدة المعالجة المركزية، ومصدر الطاقة. عادة ما تكون أجهزة الاستشعار محدودة الحجم ، مما يحد من قدرتها على تخزين البيانات والكودات . معظم أجهزة الاستشعار الحديثة لديها أحجام ذاكرة الوصول العشوائي تتراوح(1-10) كيلوبايت، وذاكرة البرنامج أقل من 1 ميغابايت. وعلاوة على ذلك، فإن مساحة التعليمات البرمجية المطلوبة لدعم نظام التشغيل وحده هوفي حدود عدة كيلوبايت. على سبيل المثال، يحتاج نظام التشغيل العملي لأجهزة الاستشعار اللاسلكية (تينيوس) حوالي أربعة كيلوبايت من الذاكرة. لذلك، يجب حتىقد يكون تطبيق بروتوكول الحماية يتناسب مع الكود في الذاكرة المحددة في جهاز الاستشعار.

2- قيود الطاقة قيود الطاقة هي دائما مصدر قلق كبيرفي شبكة الاستشعار اللاسلكية ، لأن الحجم الصغيرلجهاز الاستشعار يحد من حجم البطارية، وبالتالي، سعتها التخزينية للطاقة.وايضا في الكثير من التطبيقات التي تعمل فيها أجهزة الاستشعار دون مراقبة، مرة واحدة يتم استخدام جهاز الاستشعار وبعد ذلك من المحال استبدال البطارية. على الرغم من حتى إعادة الشحن ممكنة إذا تم تطبيق آلية سحب الطاقة وكثيرا ما تكون كمية الطاقة التي تم جمعها بهذه الطريقة محدودة وغير كافية لتقديم الدعم الكامل من احتياجات الجهاز للطاقه.

هناك ثلاثة مصادر رئيسية لاستهلاك الطاقة بسبب العمليات الأمنية في شبكة الاستشعار اللاسلكية: 1- المعالجة المطلوبة لوظائف الحماية ، مثل التشفير وفك التشفير وتوقيع البيانات والتحقق من التوقيع. 2- الطاقة اللازمة لنقل البيانات التي تتطلب حماية. 3- الطاقة اللازمة للحفاظ على معايير الحماية بطريقة آمنة، مثل تخزين مفاتيح التشفير.

3- القيود المادية بشكل عام ، وسائل الاتصالات اللاسلكية تجعل من الهجمات الأمنية امر سهل للغاية ، بالمقارنة مع الهجمات في الشبكات السلكية . على سبيل المثال، يمكن للمهاجم التنصت على الترددات اللاسلكية للشبكة وسرقة الرسائل المرسلة خلالها، أوأنه يمكن وضع رسائل ضارة في الشبكة . ومع ذلك فان شبكة الاستشعار اللاسلكية ضعيفة بسبب الكثير من الصفات الموجودة فيها ,منها وجود عدد كبير من الاجهزة في الشبكة وعدم وجود رابط مخصص بين هذه الاجهزة مما يجعل من السهل على المهاجم حتى يخترق بعض الاجهزة ، ويبقى المهاجم غير مكتشف . وعلاوة على ذلك، نظرا لبساطة الهاردوير فان اجهزة الاستشعار عادة ما تفتقر إلى خطط حماية متطورة ضد هجوم الطبقة المادية، مثل التشويش. وهناك في الكثير من شبكات الاستشعار اللاسلكية ، اجهزة الاستشعار لا يمكن الاعتماد عليها وهي عرضة لخلل في الهاردويرأواستنزاف في الطاقة. ولتوفیر المستوى المطلوب من الأمان، یجب حتى یأخذ تصمیم بروتوکول الأمان الخاص بشبكة الاستشعار اللاسلكية في الاعتبار ھذه القیود المادیة.

الهجومات المحتملة وصدّها

لتحليل القضايا الأمنية وتحسين المتانة تم استغلال طبيعة بنية الطبقات في الشبكة. تنقسم طبقات الشبكة إلى : الطبقه المادية ،طبقة ربط البيانات ، طبقة الشبكة ، وطبقة النقل . بحيث حتى جميع طبقة عرضة لأنواع مختلفة من الهجمات . يأتي هنا دور الهجمات الأمنية بحيث يمكن استغلال التفاعل بين الطبقات. سأقوم هنا بوصف الثغرات الأمنية لكل طبقة وطرق الدفاع المحتملة.

هناك نوعان رئيسيان من الهجمات على الطبقة المادية هما : التشويش والتلاعب. التشويش يشير إلى التداخل في الإرسالات على الترددات الراديوية التي تستخدمها نقاط الشبكة. بحيث يمكن للخصم تعطيل الشبكة بالكامل.ويضم الدفاع المعتاد ضد التشويش أشكالا مختلفة من الاتصالات الطيفية الانتشار. ومع ذلك قد لاقد يكون هذا الدفاع متاحا لعقد أجهزة الاستشعار لأن أجهزة الاستشعار عادة ما يفترض حتى تكون منخفضة التكلفة،وأجهزة منخفضة الطاقة. وتضم الدفاعات الأخرى التحول لتعيين المنطقة المزدحمة وإعادة توجيه حركة المرور.بينما يشير التلاعب إلى المساس العملي بالعقد في الشبكة. وتنقسم حماية التلاعب إلى فئتين:غير فعال ونشط . الطريقه غير الفعالة لا تتطلب طاقه، وتضم تكنولوجيا تحمي الدائرة من الكشف عنها مثل التدقيق في العبث . بينما الاليه النشطة تتطلب معدات خاصة لكنها تستهلك المزيد من الطاقة لذلك سيكون من الأنسب لعقد الاستشعار توظيف التقنيات غير الفعاله.

طبقة ربط البيانات عرضة لثلاث هجمات رئيسية : الاصطدام والإرهاق وعدم الإنصاف. يمكن استعمال تقنية رموز تسليم الخطأ للتخفيف من بعض آثار الاصطدام. ومع ذلك فإنها لا يمكن حتى تحل المشكلة تماما حيث حتى الخصم لا يزال يفسد المزيد من البيانات أكثر مما يمكن تسليمه من قبل الشبكة. ان كشف الاصطدام هوطريقة أخرى للتعامل مع الاصطدام لكنه لا يمكن حتى تدافع تماما ضد هجمات الاصطدام لأن الانتنطق السليم لا يزال بحاجة إلى التعاون بين العقد في حين حتى العقد المتضررة يمكن عمدا وبشكل متكرر تمنع الوصول للقناة.بينما يعود الاستنفاذ إلى الهجمات التي تستنزف مصدر الطاقة لعقد الشبكة مما يعرض وفرة الشبكة للخطر. وتقتصر تقنيات "mac" الحالية مثل عمليات العودة العشوائية والدخول المجدول على حل معضلة الاصطدام العشوائية. وعندما يصبح الاصطدام متعمد تصبح هذه التقنيات غير فعالة إلى حد كبير. الحل الممكن هوجعل الشبكة ببساطة تتجاهل الطلبات المفرطة التي تم إنشاؤها من قبل مهاجم دون الاستجابة لهذه الطلبات وبالتالي تجنب زيادة أخرى في حجم حركة المرور. مع ذلك هذه الميزة لها بعض العيوب. على سبيل المثال فإنه يقلل من القدرة الإجمالية للشبكة ويحد من معدل البيانات الأقصى للمستخدمين الفرديين حتى عندما تكون الشبكة غير مستغلة. ويمكن حتىقد يكون عدم الإنصاف ناجما عن تطبيق انتقائي متبتر للهجمات المذكورة أعلاه عن طريق إساءة استخدام مخطط أولي تعاوني لطبقة "mac" أوباحتكار القناة. دفاع واحد ضد هذا التهديد هواستخدام إطارات " frames " صغيرة ، بحيث العقد الفردية يمكنها التقاط القناة فقط لفترة زمنية قصيرة.

طبقة الشبكة عرضة لأربعة أنواع من الهجمات : الإهمال والجشع ، الرغبة بالعودة ، سوء التوجيه ، الثقوب السوداء. عندما يتم اهمال عقده تعسفا بسبب جشع يعطي الاولويه من لا لزوم له ،الحل هنا هواستخدام مسارات توجيه متعددة (بديلة) أوإرسال رسائل زائدة عن الحاجة.عند إعادة التوجيه الجغرافي قد تتعرض الشبكة إلى هجمات موجهه ، حيث يلاحظ الخصم حركة المرور للحصول على مسقط العقد الحرجة عندما يجدها ستكون العقد عرضة للهجوم. أحد الحلول لها هوتشفير مقدمه الرسالة ، بحيث لا يمكن للخصم فهم مسقط العقد الحرجة من قراءة المقدمه. سوء التوجيه هوهجوم أكثر قوة ، يوجه الرسائل على الطريق الخطأ.الدفاع عن هذا الهجوم هومماثل لهجوم الثقوب السوداء ، هجوم الثقوب السوداء هوهجوم أكثر فعالية ضد بروتوكولات التوجيه القائم على المسافات. في هذا الهجوم ، العقده الوسطيه تحدد الطرق الاقل تكلفه وبالتالي تتشكيل الثقوب السوداء داخل الشبكة. هناك حل يستند إلى التفويض ، يسمح فقط للعقد بتبادل معلومات التوجيه وبالتالي ضمان سرية وسلامة معلومات التوجيه.

ويمكن حتى تتعرض طبقة النقل للتهديد من جراء الفيضانات وهجمات إلغاء التزامن. الحل الساذج للفيضانات هوالحد من عدد الاتصالات المسموح بها ،بينما في هجوم الغاء التزامن يعطل الخصم الاتصالات بين العقدتين عن طريق تزوير الرسائل التي تحمل أرقام متسلسلة أورسائل التحكم الأخرى.لمقاومة هذا الهجوم يجب معهده هوية جميع الحزم المتبادلة ، على افتراض حتى الخصم لا يمكن حتى يزيف اليه معهده هوية المرسل.

التطبيقات

شبكة المجسات اللاسلكیة:

ھي شبكة تتألف من عدد كبیر من العقد المتحسسة حیث حتى ھذه العقد تنتشر بشكل مكثف داخل المنطقة المراد تحسسھا أوبالقرب منھا . یتم ربط ھذه العقد المتحسسة بعناصر الحاسبات عامة الغرض وتنتشر بأعداد كبیرة تصل إلى المئات أَوآلاف من ھذه العقَد وتتمیز بتكلفة اقل وبصغر حجمھا وبحاجة لطاقة اقل . تشكل شبكات المتحسسات اللاسلكیة Network Sensors Wireless والتي یشار لھا اختصاراً WSN ثورة فهمیة في مجال الاتصالات اللاسلكیة والنظم المدمجة والمنتشرة نتیجة التطور السریع الذي تشھده النظم المدمجة خاصة من حیث تزاید صغر حجمھا وإدماج إعداد متضاعفة من الترانزستورات في الدوائر المتكاملة وھوما یدعم قانون" مور" القائل بان عدد الترانزستورات التي تحتویھا جميع شریحة من مادة السلیكون یتضاعف أسیا ً مرة جميع سنتین تقریبا فقد أدى ھذا التطور إلى تصنیع أجھزة مدمجة صغیرة الحجم ذات قدرات اتصال لاسلكیة تتفاعل مباشرة مع البیئة المحیطة بھا من خلال حساسات تقوم باستشعار الأحداث الفیزیائیة مثل الحرارة والرطوبة والإضاءة والضغط وتعهد ھذه الأجھزة باسم أجھزة المتحسسات اللاسلكیة والتي تكون فیما بینھا شبكة من المتحسسات اللاسلكیة حیث تتعاون ھذه الأجھزة فیما بینھا لإیصال البیانات المتحسسة لاسلكیا إلى محطة المراقبة والتي تقوم بتجمیع البیانات الفیزیائیة للتحلیل واتخاذ التدابیر اللازمة . وبین یدیك موضوع یوضح لك أھم تطبیقات شبكة المتحسسات اللاسلكیة WSN .وشرح تفصیلي لخوارزمیات توجیھ المسار في WSN وتوجیھ مسار SPIN .ونبذة بسیطة عن ما ھومتوفر من البرمجیات المحاكیة لشبكة المتحسسات اللاسلكیة ومعماریة الاتصال لشبكة المتحسسات اللاسلكیة وكیف یمكننا حمایة ھذه الشبكة.[1]

تطبیقات شبكة المتحسسات اللاسلكیة:

تعتبر شبكات المتحسسات اللاسلكیة أحد ابرز التقنیات الحدیثة في مجال الحوسبة المتنوعة ذلك أنھا فتحت المجال أمام ابتكار جیلٍ جدیدٍ من التطبیقات في مجالات متنوعة مثل البیئة ورصد الأحوال الجویة والمراقبة وفحص سلامة الأبنیة والمنشئات والأمن مثل اكتشاف المتطفلین وعملیات اقتحام المناطق المحظورة وحركة المرور وكشف الحرائق.

-التطبیقات العسكریة مثل:

- مراقبة الھدف

- الاكتشاف المبكر للھجمات النوویة والكیمیائیة من العدو

-التطبیقات المدنیة مثل:

- تتبع واكتشاف العربات والسیارات.

- اكتشاف ومراقبة سرقة السیارات

- إدارة ومراقبة حركة المرور من خلال وضع ھذه الأجھزة على تقاطعات الشوارع الرئیسة للحد من المخالفات المروریة، وتسھیل حركة السیر.

-عملیات الطوارئ مثل:

- مكافحة الحرائق وذلك بنشر كمیة كبیرة من أجھزة المتحسسات في فصل الصیف ضمن الغابات للتنبؤ بالحرائق وقت حدوثھا.

- كشف الفیضانات.

- كشف الزلازل

- كشف تلوث الماء والھواء.

-المجالات الطبیة والصناعیة والتجاریة:

مجال الزراعة والري، إذ إذا ھناك شبكات تعتمد على متحسسات تقیس رطوبة التربة ومستوى المیاه في الخزانات وتكون ذات جدوى اقتصادیة عالیة في البلاد التي تعاني من قلة الماء والأمطار.[2]

العقد المتحسسة والشبكة مكونات عقدة التحسس:

تتكون العقدة المتحسسة من متحسس + معالج + وسیلة اتصال، وحیث حتى عقدة التحسس node Sensor ھي تعبير عن جھاز یحتوي على معالج دقیق وذوقدرة على الرصد والاتصال اللاسلكي، وھویعاني من صغر حجم الذاكرة ، بالإضافة لمحدودیة مخزون الطاقة. تتكون عقدة التحسس من الوحدات التالیة :