شبكة محلية افتراضية

عودة للموسوعةالشبكة المحلية الافتراضية، هي اي نطاق بث مجزأ ومعزول داخل شبكة الحاسوب ضمن طبقة ربط البيانات .

حتى نستطيع تقسيم الشبكة إلى شبكات محلية وهمية، يحتاج الشخص إلى فهم الشبكة وطريقة ربط معداتها . هنالك معدات بسيطة يمكن استخدامها للتجزئة من خلال المنافذ الموجودة على الجهاز نفسه (إذا وجدت), وفي هذه الحالة جميع شبكة محلية وهمية يتم شبكها بكيبل مخصص لها. اما بالنسبة للاجهزة الأكثر تطورا فانها تتمتع بالقدرة على تحديد frames من خلال تقنية vlan tagging, بحيث انه يمكن لبروتوكول الشبكات الافتراضية الوهمية الجذعي(trunk) ان يستخدم لنقل البيانات لاكثر من شبكة محلية وهمية . بما ان الشبكات المحلية الوهمية تتشارك عرض النطاق الترددي) bandwidth), فان بروتوكول الشبكات الافتراضية الوهمية الجذعي يستخدم جمع الوصلات) (links, تحديد اولية مستوى الخدمة، أوكليهما لتحديد اتجاه نقل البيانات بكفاءة. تسمح الشبكات المحلية الوهمية لمسؤولين الشبكات بجمع المتصلين على الشبكة مع بعض حتى وان كانوا هؤلاء المتصلين بالشبكة ليسوا ضمن نطاق الشبكة الواحدة، وهذا يبسط بطريقة كبيرة تصميم الشبكة ونشرها، لان الشبكة المحلية الوهمية يمكن ان يتم تصميمها من خلال البرمجة . بدون وجود الشبكات المحلية الوهمية عملية جمع وربط المتصلين بالشبكات بالاعتماد على نقاط اتصالهم ستحتاج إلى تحديد نقطة اتصالهم واعادة توجيه هذه النقاط واسلاك اتصالهم، وهذه العملية حقا صعبة وغير عملية.

الاستخدامات

تقدم شبكة محلية افتراضية نفس الخدمات التي تقدمها الشبكة المحلية بالإضافة إلى إعطاء خيارات أكثر في توسيع الشبكة وتحسين أمن المعلومات وإدارة الشبكة

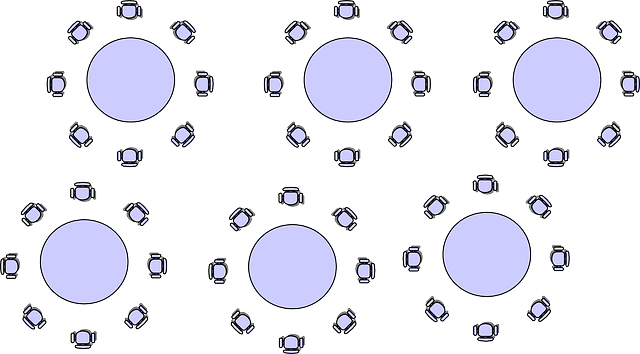

مهندسي الشبكات قاموا بتصميم الشبكات المحلية الوهمية لتزويد خدمة تقسيم الشبكة، وهذه الخدمة عادة يزودها الموجه (router ) فقط ضمن نطاق الشبكات المحلية. تستطيع الشبكات المحلية الوهمية ان تحدد بعض المشاكل كمشكلة اداء العمل مع ازدياد عدد المستخدمين، الامان وإدارة الشبكة . اما الموجهات بالشبكات المحلية الوهمية فانها تقوم بعملية تسيير مفصلة لحمل البيانات المبثوثة على الشبكة، تقوية امن الشبكة، تقليل عدد العناوين داخل الشبكة (address summarization) وتخفيف الاختناق المروري إلاكتروني. قد لا يستطيع جهاز توزيع الشبكة (switch) ان يقوم بعملية توزيع الحمل بين الشبكات المحلية الوهمية، لانه إذا قام بذلك فان هذا الامر سيخل بنطاق البث للشبكة المحلية الوهمية. عند التعامل مع شبكة اساسها البث لجميع المستمعين والمستخدمين لايجاد النظراء، وبما ان عدد النظراء داخل الشبكة بتزايد مستمر، وعليه فان التردد للبث يتزايد إلى ان يصل إلى نقطة بحيث ان سعة الشبكة ممتلئة تماما بارسال البث إلى جميع مشهجري الشبكة . تستطيع الشبكات المحلية الوهمية تقليل الازدحام الإلكتروني على الشبكة من خلال تكوين عدة نطاقات للبث، بتقسيم الشبكة الكبيرة إلى قطاعات مستقلة صغيرة بعدد مبثوثات اقل ترسل إلى جميع جهاز بالشبكة الرئيسية. تساعد الشبكة المحلية الوهمية على بناء عدة شبكات من الطبقة الثالثة(طبقة الشبكة) بوجود بنية فيزيائية واحدة. على سبيل المثال، إذا كان خادم بروتوكول التشكيل الدينامي (DHCP) موصول بجهاز توزيع الشبكة سيخدم اي مستخدم معمل عنده بروتوكول التشكيل الدينامي. باستخدام الشبكات المحلية الوهمية، تستطيع الشبكة ان تنقسم بسهولة بحيث ان بعض المستخدمين لا يقومون باستعمال خادم هذا البروتوكول (DHCP) وسيحصلون على عناوين محلية، أويقومون بالحصول على عناوين من خادم بروتوكول تشكيل دينامي مختلف. الشبكات الوهمية المحلية هي تراكيب لطبقة ربط البيانات، مماثلة ل IP شبكة الاتصالات الفرعية التي تنتمي لتراكيب طبقة الشبكة. في بيئة تستخدم وتطبق الشبكات الوهمية المحلية، علاقة واحد إلى واحد عادة تتواجد بين الشبكات المحلية الوهمية وIP شبكة الاتصالات الفرعية، مع الفهم انه من الممكن الحصول على اكتر من شبكة اتصال فرعية مبنية على الشبكات المحلية الوهمية. في الشبكات القديمة، كانوا المستخدمين يسجلون دخولهم على الشبكة بناءا على المسقط الجغرافي وكانوا محددين بانواع الربط للشبكات والمسافات . الشبكات المحلية الوهمية تعمل على تفصيل الشبكات بمجموعات لفك اقتران مستخدمي الشبكة من اماكنهم الفيزيائية . من خلال استخدام الشبكات المحلية الوهمية، يستطيع المستخدم التحكم بانماط الازدحام الإلكتروني والاستجابة السريعة لتغير العنوان . الشبكات المحلية الوهمية لها خاصية المرونة بالتعامل مع التغير بمتطلبات الشبكة والسماح للإدارة البسيطة للشبكة. الشبكات الوهمية المحلية ممكن حتى تستخدم لتقسيم الشبكات المحلية لعدة أقسام، مثلا :

- الإنتاج (التصنيع )

- الصوت عبر بروتوكولات الانترنت

- إدارة الشبكة

- شبكة منطقة التخزين

- شبكة الضيف

- منطقة مجردة (منزوعة ) من السلاح

- فصل العميل (isp , لتسهيلات واسعة أوفي مركز البيانات )

من الممكن حتى البنية التحتية العامة التي تتشارك خلال جذوع الشبكات المحلية الوهمية حتى توفر قدرا من الأمن مع مرونة كبيرة من أجل تكلفة منخفضة نسبيا. من الممكن لجودة برامج الخدمة الوهمية حتى تحسن حركة البيانات على روابط جذع الشبكات المحلية في الوقت الحقيقي VLOP أومتطلبات الوقت المتأخر SAN . ومع ذلك لا يجب على الشبكات الوهمية حتى تتنفذ على أنها الحل الأمني وتكون مهزومة ما لم تنفذ بعناية عظيمة . في العدد الكبير من حوسبة الشبكات المحلية الوهمية، عناوين بروتوكولات الانترنت IP addresses , وعناوين تحكم وصول الوسائط mac addresses عليه التي تعتبر مصادر للأشخاص حتى يستطيعون ادارتها . وضع هذا العدد من المصادرالتي تعتمد على الاتوهمية على الشبكات المحلية الوهمية، ومن الممكن حتىقد يكون الأفضل وضع هذا العدد مباشرة على الانترنت لتجنب القضايا الأمنية

التاريخ

بعد سلسله ناجحه من الاختبارات لنقل الصوت عبر الشبكة الاثيريه التي حدثت في الفترة الزمنيه مابين عام(1981-1984). انضم د.دايفيد سينكوسكي إلى الbellcoreمعامل شركه بيل لبحوث الاتصالات وبدأ العمل على عنونة المشاكل المتعلقه بتكبير المقياس النسبي للشبكات الاثيريه بمعدلعشرة ميجابيت لكل ثانيه. مما جعل الشبكة الاثيريه هي الأسرع بين الخيارات المتاحه في ذاك الوقت. كيفما الحال، الشبكة الاثيريه كانت شبكه إذاعيه ولا توجد طريقه جيده لوصل شبكات اثيريه متعدده معاً. وقد أثرت هذه المشكله على حصر وتحديد عرض النطاق الكليومدى الترددات المتوفره لإرسال الإشارات المحدد ب10 ميجابت /ثانيه وتحديد المسافة القصوى بين عُقد متجاوره إلى بضع مئة قدم. باختلاف ذلك، مع حتى السرعة القصوى لشبكه الهاتف المحلية للاتصالات الفردية كانت محصوره ب 56 كيلوبت/ثانيه( اقل من واحد بالمئة من سرعه الشبكة الأثيريه)، عرض النطاق الكلي لتلك الشبكة كان مُقدَّر ب 1تيرابيت/ثانيه، والقادره على تحريك ونقل المعلومات لِأكثر من مئه ألف مره خلال مقدار زمني محدد مع أنهُ كان من الممكن استخدامroutingipتوجيه الرسائل المعتمد على بروتوكول الإنترنت لربط مجموعه من الشبكات الأثيريه معاً، إلا انه كان باهظ الثمن وبطئ السرعة. د.سينكوسكي بدأ البحث عن خيارات بديله تتطلب معالجه أقل لكل وحده حُزمه. في تلك العملية قام بشكل فردي على إعاده اختراع محول شبكات للشبكه الأثيريه ذاتيّ_التفهم. على أيّ حال، استخدام محول الشبكات لربط عدد من الشبكات الأثيريه بشكل نظام قادر على تجاوز التعطل(متسامح_بالخَلل) يحتاج مسارات مُسهبه ومختصره خلال تلك الشبكة. وتناوباً عن ذلك تتطلب تشكيل شجره ممتده ذات حد معين من المخططات (spanning tree configuration).. وهذا يؤمن وجود مسار فعّال موحد من اي مصدر لأي وِجهه في تلك الشبكة. هذا يؤدي إلى تحديد مركزي لمحولات البيانات والتي تتحول لتدفق البيانات والتي تَحُد من قابلية التوسع مع التزايد في الطلب على ربط شبكات أخرى.

للمساعدة في تخفيف هذه المشكلة، اخترع سينكوسكي شبكات محلية وهمية بإضافة علامة إلى جميع حزمة ايثرنت، هذه العلامات يمكن اعتبارها من الالوان، ويقول الأحمر والأخضر، أوالأزرق . ثم أنه جميع محول شبكة يمكن تعيينه للتعامل مع الحزم التابعة لنفس اللون، وتجاهل بقية الحزم . ويمكن ربط الشبكات مع بعضها باستخدام ثلاثة شجرات امتداد، واحدة لكل لون . من خلال إرسال مزيج من ألوان الحزم المتنوعة . حيث يمكن تحسين عرض النطاق الترددي الكلي. وأشارسينكوسكي إلى هذا كجسرمتعدد النقاط. هووتشيس القطن خلقوا وصقلوا الخوارزميات اللازمة لجعل النظام ممكنا. هذا "اللون" هومايعهد الآن في إطارإيثرنت كترويسة 802.1Qأوعلامة. وفيحين حتى الشبكات المحلية الوهمية شائعة الاستخدام في شبكات الإيثرنت الحديثة، فإن استخدامها للغرض الأصلي سيكون غيرعادي إلى حدا ما. في عام 2003 تم وصف الشبكات المحلية الوهمية لشبكة إيثرنت في الطبعة الأولى من معيار 802.1Q. [8] وفي عام 2012،وافقتIEEE 802.1 (أقصرمسيرللمسار) لتوحيد عملية موازنة التحميل وأقصرمسارللتمرير (الإرسال المتعدد والبث الأحادي) مما يتيح شبكات أكبرمع أقصرطرق المسير التي تربط بين الأجهزة. وقد ذكرديفيد ألانونيجلبراغ، في 802.1aqأقصرطرق الربط بين التصميم والتطور: وجهة نظرالمهندس المعماري حتى أقصرطريق الجسر ويعتبر واحدمن أبرز التحسينات في تاريخ الإيثرنت.

تصميم الشبكات المحلية الافتراضية

مصممين الشبكات الاوائل في الغالب قاموا بتشكيل شبكات وهميه محليه مع الهدف من تقليل مجال التصادم من خلال جزأية شبكه أثيريه فرديه كبرى والتي بدورها قامت بتحسين الاداء. وحين تكون محولات الشبكات للشبكات الاثيريه غير سلبيه التأثير(بسبب ان مسار جميع محول شبكات هومجال تصادمي) ، تخفيض الفعاليه تحول إلى تقليل حجم المجال الإذاعي لطبقه حُسبان المتعدد النفاذ (MAC-Multi access computing) . الشبكة المحلية الوهميه ايضا قادره على توفير نفوذ محدد لمصادر الشبكات من دون اعتبار للبنية الفيزيائيه للشبكه، على الرغم من حتى قوه هذه المنهج تظل غير مقرره كما هوفي تنقل الشبكات الوهميه المحلية وهذا يعني تجاوزاً لإجراءات الحماية. تنقل الشبكات الوهميه المحلية يمكن انقد يكون مُخفف وملطف لمسار محول ملائم للتشكيل. الشبكات الوهميه المحلية تتعمل في الطبقة الثانية( طبقه تبادل البيانات) في نموذجosiا(انظمه الترابط المفتوحه) . المنظمين على الغالب يشكلون شبكه محليه وهميه لإشاره مباشره إلى شبكه برتوكولات الانترنت، أوبديل يعطي مظهر متصل بالطبقة الثالثه (طبقه الشبكات).في سياق الشبكات المحلية الوهميه، مصطلح "خط رئيسي" يشير إلى شبكه وصل تحمل عدد من أجهزه إدراك للشبكات الوهميه المحلية والتي تعهد ب "عناوين" وتُدخل إلى حُزمها. بحيث هذه الخطوط يجب ان تعمل بين "مسارات معنونه" لأجهزه الإدراك الخاصة بالشبكات الوهميه المحلية. (مع الاشاره إلى ان مصطلح "خط رئيسي" يستخدم ايضاً فيما تطلق عليه منظمه ciscoب "قنوات":تجمع نقاط الوصل، أوخط مسارات رئيسي). مُوجِّه الإشارات في الطبقة الثالثه(طبقه الشبكات) يعمل كَعمود فقري لسير الشبكة خلال شبكات وهميه محليه مختلفة.

محول الشبكات البسيط الغير مهيأ للشبكات الوهميه المحلية يحتوي على هجريبه شبكات وهميه معطلة أومعملة بشكل دائم مع قيمه فرضيه للشبكه الوهميه المحلية تحتوي على جميع المسارات كأعضاء على الجهاز . هذه القيمة الافتراضيه في العادة تمتلك هويه تساوي واحد. جميع جهاز متصل بأحد من المسارات يمكن ان يرسل حزمة لأي جهاز آخر. فصل المسارات من خلال مجموعات الشبكات الوهميه المحلية يفصل حركة سير جميع من بياناتهما يشبه كثيراً ربط جميع مجموعه باستخدام محول بيانات منفصل عن محولات الشبكات الأخرى. انه يمكن فقط ربطها إذا كان مسار مجموعه شبكه وهميه محليه يمتد إلى جهاز اخر يستخدم العنونة.بما حتى الاتصالات بين المسارات في محولات بيانات مختلفه تنتقل بواسطه مسار اتصال صاعد لكل محول بيانات مشمول داخلها. جميع شبكه وهميه محليه تحتوي على عدد من المسارات يمكنها ايضاً ان تحتوي على مسارات اتصال صاعد لكل محول بيانات مشمول، ويجب ان تكون هذه المسارات معنونة. إداره محول الشبكات تتطلب ان الهجريبة المنظمة تكون مشهجره مع أكثر من شبكه وهميه محليه مشكلة. إذا كانت القيمة الافتراضيه للشبكة الوهميه المحلية قد حذفت أوأُعيد ترقيمها من دون القيام أولاً بنقل الشبكة الإدارية لشبكة وهميه أخرى، أنه من الممكن حتىقد يكون المنظم حُجب عن تشكيل محول البيانات. عادةً يحتاج ذلك دخول عملي لمحول البيانات لإسترداد الإدارة من خلال إما تصفيه قسرية لنظام تشكيل الجهاز (ممكن حتىقد يكون إعاده تهيأة المصنِّع)، أومن خلال ربطه بمسار متحكم أومعنى مشابه للإدارة المباشرة. محولات الشبكات عادةً لا تحتوي على منهجيات مضمنه تشير إلى عضويات مسارات الشبكات الوهميه المحلية لشخص يعمل داخل ورشة عمل سلكية. إنه من الضروري جداً لتقنيّ المعلومات ان يملك أيً من وصول منظم للجهاز لعرض تشكيله، أوالجدول البياني المخصص للشبكه الوهمية المحلية أوالمخطط لها ليتم حفظها بجانب محول الشبكة في جميع ورشه عمل سلكية. هذه المخططات يجب حتى تحدّث يدوياً بواسطة فريق التقنيين كلّما تغيرت عضوية مسار رئيسي للشبكه الوهمية المحلية. عامةً، الشبكات الوهمية المحلية داخل المنظمة نفسها يفترض أن تتم عنونتها لشبكه مختلفة غير متداخله في مدى العنواين. وهذه ليست إحدى متطلبات الشبكات الوهميه المحلية. ليس هنالك مشكله في فصل الشبكات الوهميه المحلية بإستخدام مدى عنواين متداخل متطابق(مثال:شبكتين وهميتين محليتين تستخدم كلاً منهما الشبكة الخاصه192.168.0.0/16) . على الرغم من ذلك، إنه من العادة أنه من غير الممكن توجيه البيانات خلال شبكتين تمتلكان عنواين متداخله، لذلك ان الهدف هوتجزأه الشبكة الوهميه المحلية إلى شبكه تنظيميه واسعه كبرى، والعنواين الغير متداخله يجب حتى تستخدم داخل جميع شبكه وهميه محليه منفصلة.

تكنولوجيا الشبكات مع قدرات الشبكات الوهميه المحلية تتضمن:

- نمط النقل غير المتوافق ATM

- شبكة الألياف الضوئيه FDDI

- الشبكة الأثيريه etherney

- Hipersockets

- InfiniBand

البروتوكولات والتصميم

البروتوكول الذي يتم استخدامه اليوم ليشكل الشبكات المحلية الافتراضية في الغالب هوبروتوكول IEEE . تعهد مؤسسة IEEE هذه الطريقة بالإتصال المتعدد للشبكات المحلية الافتراضية، قبل تعريف مبدأ بروتوكول IEEE ، يوجد عدة مالكين للبروتوكولات الموجودة، مثل بروتوكول ISL التابع لملكية شركة Cisco وثلاثة من بروتوكولات الشبكات المحلية الافتراضية الجذعي VLT . أيضاً شركة Cisco نفذت الشبكات المحلية الافتراضية في إطار بروتوكول IEEE ، معاكس لتصميم معيار هذا البروتوكول. بروتوكول IEEE وبروتوكول ISL كلاهما يضع إطار بنفسه ليؤشر على معلومات الشبكات المحلية الافتراضية. بروتوكول ISL يستخدم لعملية التأشير الخارجية ولا يعدل على إطار الإيثرنت، بينما بروتوكول IEEE يستخدم لنطاق التأشير الداخلي وبالتالي يتم التعديل على إطار الايثرنت. التأشير الداخلي يبين ما الذي يسمح له بروتوكول IEEE للعمل على المنفذ وجذع الروابط معا : فإن معيار إطار الإيثرنت يستخدم ويستطيع التعامل مع سلع المعدات. IEEE 802.1Q تحت بروتوكول IEEE ، اقصى رقم من الشبكات المحلية الافتراضية يعطي شبكة الايثرنت هو4,094 ، وهذا لا يفرض نفس الحد على رقم IP الشبكات الفرعية. منذ ذلك الحين واحد من الشبكات المحلية الافتراضية لهذه الشبكة يستطيع ان يحتوي الكثير من IP الشبكات الفرعية. بروتوكول IEEE يمتد بإضافة دعم لمختلف إطارات الشبكات المحلية الافتراضية المتداخلة، وينشر الشبكات المحلية لحد يصل إلى 16 مليون. بروتوكول ISL يستخدم بروتوكول التابع لشركة Cisco ليربط الكثير من المحولات ولحفظ معلومات الشبكات المحلية الافتراضية خلال سير البيانات التي تنتقل بين المحولات على جذع الروابط. هذا التكنولوجيا تدعم طريقة واحدة لمجموعة الاتصل المتعدد للشبكات المحلية الافتراضية للأساس بسرعة عالية. وهذا يعطي ايثرنت سريع وايثرنت سرعته جيجابت، وكذلك بروتوكول IEEE . بروتوكول ISLقد يكون مرئي على موجهات شركة Cisco منذ اختلاف البرمجة مع بروتوكول ISL ، إطار الإيثرنت يغلف مع الترويسة وينتقل خلال الشبكات المحلية الافتراضية بين المحولات والموجهات. بروتوكول ISL يضيف ترويسة للإطار 26 بايت من الترويسة ويتكون منعشرة bit من الشبكات المحلية الافتراضية. بالإضافة إلى أربعة بايت من CRC يضاف إلى اخر كا إطار . بروتوكول ال CRC إضافة إلى جميع إطار يتم تشييك اطار الإيثرنت المطلوب . نطاق بروتوكول ISL للإطار يعهد الإطار المنتمي بشكل خاص للشبكات المحلية الافتراضية. رقم الشبكات المحلية الافتراضية يضيف فقط إذا كان الإطار ارسل خارج نطاق تكوين جذع الرابط . إذا كان الإطار يقدم خارج نطاق تكوين مدخل الرابط فإن بروتوكول ISLقد يكون منزوع الغلاف. بروتوكول IEEE يسمح بكل المسارات بان تعمل بنفس اختلاف تكلفة المسارات. ويدعم الطبقات التي تتكون من اثنين من النماذج الخاصة بالشبكة وسرعة تقارب الاوقات، وتحسين استخدام نموذج النجمة من خلال زيادة المساحة وزيادة الأجهزة من خلال السماح بمرور سير البيانات لتحميل المشاركات خلال جميع مسارات نموذج النجمة للشبكات .

كيفية تعريف العضوية والربط بالشبكة المحلية الافتراضية

اثنتان من الطرق الشائعة لتعريف عضوية الشبكات المحلية الوهمية وهما كالتالي:

- الشبكات المحلية الوهمية الثابتة.

- الشبكات المحلية الوهمية المتغيرة.

كما يشار إلى الشبكات المحلية الوهمية الثابتة على انها الشبكات المحلية الوهمية القائمة على المنافذ لمحول الشبكة.ومن متطلباتها انه يتم انشائها بتخصيص هذه المنافذ للشبكات المحلية الوهمية. عندما يدخل الجهاز إلى الشبكة، يفترض الجهاز تلقائيا شبكة محلية وهمية للمنفذ. إذا قام المستخدم بتغيير المنافذ واحتاج الدخول إلى نفس الشبكة المحلية الوهمية، يجب ان يقوم مسؤول الشبكة يدويا بتعيين منفذ للاتصال الجديد. يتم انشاء الشبكات المحلية الوهمية المتغيرة باستخدام البرامج، مع خادم نهج إدارة الشبكة المحلية الظاهرية (فمبس)،يمكن للمسؤول تعيين منافذ محول الشبكة للشبكات المحلية الوهمية بشكل حيوي استنادا إلى معلومات مثل عنوان ماك للجهاز المصدرالمتصل بالمنفذ أواسم المستخدم لتسجيل الدخول إلى هذا الجهاز، عند دخول الجهازإلى الشبكة، يحتاج محول الشبكة قاعدة بيانات لعضوية الشبكة المحلية الوهمية بالمنفذ الذي يتصل به الجهاز.

الشبكات المحلية الافتراضية المعتمدة على البروتوكول

محول الشبكة متعدد المنافذ يدعم الشبكات المحلية الوهمية القائمة على البروتوكول، ويتم التعامل مع حركة المرور في الشبكة اعتمادا على بروتوكولها. وبشكل رئيسي، يؤدي هذا إلى فصل أواعادة توجيه حركة المرور من المنفذ اعتمادا على البروتوكول الخاص بهذه الحركة. وبالتالي حركة المرورمن أي بروتوكول آخر لا يتم توجيههاعلى المنفذ. على سبيل المثال، من الممكن توصيل مايلي بمحول الشبكة:

- جهاز يولد حزمة بيانات تابعة لبروتوكول تحليل العنوان (اّرب) لمنفذ 10

- شبكة تمرر حزمة بيانات تابعة لبروتوكول تبادل حزم الشبكات (إبيكس) لمنفذ 20

- محول شبكة يوجه حزمة بيانات تابعة لبروتوكول الانترنت (أي بي ) لمنفذ 30

إذا تم إنشاء شبكة محلية وهمية قائمة على بروتوكول يدعم (إي بي)وتحتوي على جميع المنافذ الثلاثة، هذا يمنع حركة مرور حزم (إيبس) من إعادة توجيهها إلى المنافذعشرة و30،وحركة(آرب)من إعادة توجيهها إلى المنافذ 20 و30،فيحين لا يزال يسمح حركة المرور(اي بي )إلى إعادة توجيهاعلى جميع المنافذ الثلاثة.

الشبكة المحلية الوهمية بطريقة الربط (CC)

الشبكات المحلية الوهمية عن طريق اتصال (CC) هي آلية تستخدم لإنشاء شبكات محلية وهمية متصلة بمحول شبكات، تتصل الشبكات المحلية الوهمية عن طريق استخدم حزمIEEE 802.1ad حيث تستخدم الحرف (S) كعلامة كما في مقسم البروتوكولات المتعددة (ام بي ال سي) . يوافق IEEE على استخدام هذه الآلية في الجزء 6.11 من المعيار IEEE 802.1ad-2005

المصادر

- ^ IEEE 802.1Q-2011, 1. Overview

- ↑ IEEE 802.1Q-2011, 1.4 VLAN aims and benefits

- ^ "Engineering - Discovery Publication" (PDF). معهد دسكفري. مؤرشف من الأصل (PDF) في 18 يونيو2015. اطلع عليه بتاريخ 18 يونيو2015.

- ^ W. D. Sincoskie and C. J. Cotton, "Extended Bridge Algorithms for Large Networks" IEEE Network, Jan. 1988.

- ^ Allan, David; Bragg, Nigel (2012). . New York: Wiley. ISBN . مؤرشف من الأصل في 23 نوفمبر 2017.

- ^ Rik Farrow. "VLAN Insecurity". مؤرشف من الأصل في 21 أبريل 2014.

التصنيفات: بروتوكولات الشبكة, شبكات الحاسوب, شبكة محلية, بوابة اتصال عن بعد/مقالات متعلقة, بوابة أمن الحاسوب/مقالات متعلقة, جميع المقالات التي تستخدم شريط بوابات