تور (شبكة خفية)

عودة للموسوعة| نوع |

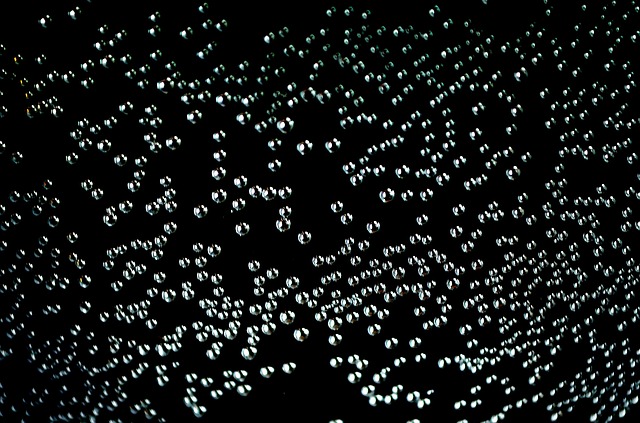

التوجيه البصلي — anonymous P2P

|

|---|---|

| نظام التشغيل | |

| متوفر بلغات |

لغات متعددة

|

| مسقط الويب |

www.torproject.org

|

| المطورون |

|

|---|---|

| لغة البرمجة |

سي — بايثون — رست

|

| الإصدار الأول |

20 سبتمبر 2002

|

| المستودع |

|

| الرخصة |

3-clause BSD License

|

تور (بالإنجليزية: Tor) اختصارًا لـ (The Onion Router) هوبرنامج تخفي على شبكة الإنترنت يعتمد الجيل الثاني من نظام التسيير البصلي وهونظام يمكن مستخدميه من الاتصال بدون الكشف عن الهوية على شبكة الإنترنت. قدم روجر دينجليدين، ونيك ماثيوسن، وباول سيفيرسون نظام تور في الندوة الأمنية الثالثة عشر لاتحاد الحوسبة التقنية المتقدمة.

نظرة عامة

تور هوتعبير عن شبكة من الأنفاق الافتراضية التي تتيح للناس والجماعات زيادة مستوى الخصوصية والأمن على شبكة الإنترنت. يوفر تور الأساس لمجموعة من التطبيقات التي تسمح للمنظمات والأفراد تبادل المعلومات من خلال شبكات عامة بخصوصية.

استخدام الأفراد لتور بالعادةقد يكون لتصفح المواقع بدون تعقبهم وأفراد عائلتهم، أوللإتصال بمواقع الأخبار وخدمات المراسلة الفورية وغيرها مما يحظره مزود الإنترنت..

خدمات تور الخفية تتيح للمستخدمين نشر المواقع الإلكترونية وغيرها من الخدمات دون الحاجة للكشف عن المكان . يستخدم الصحفيون تور للتواصل بأمان أكبر مع كاشفي الفساد والمعارضين. المنظمات غير الحكومية تستخدم تور للسماح لعمالهم بالاتصال بعائلاتهم في حين أنهم في بلد أجنبي، دون إعلام الجميع أنهم يعملون مع تلك المنظمة.

تلك الخدمات الخفية يمكن الوصول لها عبر نطاق أنيون الذي يعمل فقط على شبكة تور.

نقاط الضعف

ومثل جميع شبكات عدم الكشف عن الكمون الحالية المنخفضة، لا يستطيع تور ولا يحاول الحماية من مراقبة حركة المرور عند حدود شبكة تور (أي حركة الدخول والخروج من الشبكة). في حين يوفر تور الحماية ضد تحليل حركة المرور، فإنه لا يمكن منع تأكيد حركة المرور (وتسمى أيضا ارتباط نهاية إلى نهاية).

على الرغم من نقاط الضعف والهجمات المعروفة هنا، كشفت دراسة أجريت عام 2009 حتى تور ونظام الشبكة البديلة جوندونيم (جافا أنون بروكسي، جاب) تعتبر أكثر مرونة في تقنيات البصمات على المسقط من بروتوكولات الأنفاق الأخرى.

والسبب في ذلك هوحتى بروتوكولات فين ذات القفزة الأحادية التقليدية لا بحاجة إلى إعادة بناء بيانات الرزم تقريبا مثل خدمة القفزات المتعددة مثل تور أوجوندونيم. وأظهرت البصمات على المسقط أكثر من 90٪ من الدقة لتحديد حزم هتب على بروتوكولات فين التقليدية لقاء تور التي أسفرت عن دقة 2.96٪ فقط. ومع ذلك، فإن بعض البروتوكولات مثل أوبنسه وأوبنفن تتطلب قدرا كبيرا من البيانات قبل تحديد حزم هتب.

قام باحثون من جامعة ميشيغان بتطوير ماسح ضوئي للشبكة يتيح التعهد على 86٪ من "جسور" تور الحية مع مسح واحد.

تحسين الأمن

رد تور على نقاط الضعف السابقة المذكورة أعلاه عن طريق الترقيع وتحسين الأمن. بطريقة أوبأخرى، يمكن حتى تؤدي أخطاء المستخدم (المستخدمة) إلى الكشف. يوفر مسقط مشروع تور أفضل الممارسات (تعليمات) حول كيفية استخدام متصفح تور بشكل سليم. عند استخدام غير سليم، تور غير آمن. على سبيل المثال، يحذر تور مستخدميها من عدم حماية جميع الزيارات؛ فقط حركة المرور الموجهة من خلال متصفح تور محمية. كما يتم تحذير المستخدمين لاستخدام إصدارات هتبس من المواقع، وليس لاستخدام تور على تور، وليس إلى تور مع تور، وليس لتمكين الإضافات المتصفح، وليس لفتح الوثائق التي تم تحميلها من خلال تور أثناء الانترنت، واستخدام الجسور الآمنة.

كما يتم تحذير المستخدمين أنهم لا يستطيعون تقديم اسمهم أوغيرها من المعلومات الكشف في منتديات الويب على تور والبقاء مجهول في نفس الوقت. وعلى الرغم من انادىءات وكالات الاستخبارات بأن 80٪ من مستخدمي تور سيتم إلغاء الكشف عن هويتهم خلالستة أشهر في عام 2013، التي لم يحدث حتى الآن. في الواقع، في وقت متأخر من سبتمبر 2016، مخط التحقيقات الفيدرالي لا يمكن تحديد مسقط، إلغاء الكشف عن هوية والتعهد على المستخدم تور الذي اخترق في حساب البريد الإلكتروني من موظف على خادم البريد الإلكتروني هيلاري كلينتون.

ويبدوحتى أفضل تكتيك من وكالات إنفاذ القانون لإلغاء الكشف عن هوية المستخدمين تظل مع الخصوم تور التتابع عقد العقد المسممة، وكذلك الاعتماد على المستخدمين أنفسهم باستخدام متصفح تور بشكل غير سليم. على سبيل المثال، يمكن تنزيل الصوت والصورة من خلال متصفح تور ثم فتح الملف نفسه على محرك أقراص ثابت غير محمي أثناء الاتصال بالإنترنت من خلال إتاحة عناوين إب الحقيقية للمستخدمين للسلطات.

مراجع

- ^ https://media.torproject.org/image/official-images/2011-tor-logo-flat.svg

- ^ https://www.torproject.org/download/download.html.en#windows

- ^ http://en.flossmanuals.net/bypassing-ru/tor/ — تاريخ الاطلاع: 24 أكتوبر 2014

- ^ https://www.torproject.org/download/download.html.en#linux

- ^ https://wiki.archlinux.org/index.php/Tor — تاريخ الاطلاع: 23 سبتمبر 2014 — تاريخ النشر: 20 سبتمبر 2014

- ^ http://www.gentoo-wiki.info/HOWTO_Anonymity_with_Tor_and_Privoxy — تاريخ الاطلاع: 23 سبتمبر 2014 — تاريخ النشر:عشرة سبتمبر 2008

- ^ https://forums.freebsd.org/threads/how-to-install-tor-browser-in-freebsd.61011/ — تاريخ الاطلاع: 20 أغسطس 2019 — تاريخ النشر: 20 مايو2017

- ^ https://www.torproject.org/download/download.html.en#apple

- ^ https://www.torproject.org/download/download.html.en#smartphone

- ^ http://www.giga.de/software/sicherheit-utilities/sicherheit-2/so-geht-s-mit-android-ueber-das-tor-netzwerk-anonym-ins-internet/ — تاريخ الاطلاع: 24 أكتوبر 2014 — تاريخ النشر: 23 سبتمبر 2013

- ^ http://drippler.com/drip/protect-your-network-privacy-n900-tor — تاريخ الاطلاع: 24 أكتوبر 2014 — تاريخ النشر: 14 فبراير 2012

- ^ http://www.it-slav.net/blogs/2012/01/10/anonymise-a-network-segment-using-tor-and-openbsd/ — تاريخ الاطلاع:خمسة سبتمبر 2014

- ^ https://www.pgpru.com/biblioteka/rukovodstva/setevajaanonimnostj/prodvinutoeispoljzovanietorvunix/nastrojjkatorruterapodbsdtransparenttorproxykakanonymizingmiddlebox — تاريخ الاطلاع:خمسة سبتمبر 2014

- ^ http://v3.mike.tig.as/onionbrowser/ — تاريخ الاطلاع:خمسة سبتمبر 2014

- ^ http://www.covertbrowser.com/ — تاريخ الاطلاع:خمسة سبتمبر 2014

- ^ http://www.gplexdb.com/redbrowser.html — تاريخ الاطلاع:خمسة سبتمبر 2014

- ^ http://bluishcoder.co.nz/2014/06/12/using-tor-with-firefox-os.html — تاريخ الاطلاع:خمسة سبتمبر 2014

- ^ http://xakep.ru/news/v-25-dollarovyj-smartfon-orfoxos-vstroeny-firefox-os-tor/ — تاريخ الاطلاع:خمسة سبتمبر 2014

- ^ http://os2ports.smedley.id.au/index.php?page=tor — تاريخ الاطلاع:خمسة سبتمبر 2014

- ^ https://www.torproject.org/getinvolved/volunteer.html.en

- ^ The tor Open Source Project on Open Hub: Languages Page — تاريخ الاطلاع: 17 يوليو2018 — الرخصة: رخصة أباتشي، الإصدار 2.0

- ^ https://lists.torproject.org/pipermail/tor-dev/2017-March/012088.html

- ^ pre-alpha: run an onion proxy now! — تاريخ الاطلاع:خمسة مارس 2016 — المؤلف: Roger Dingledine — تاريخ النشر: 20 سبتمبر 2002

- ^ Tor's source code — تاريخ الاطلاع:خمسة مارس 2016

- ^ Dingledine, Roger (2004-08-13). "Tor: The Second-Generation Onion Router". Proc. 13th USENIX Security Symposium. San Diego, California. مؤرشف من الأصل في 09 أغسطس 2011. اطلع عليه بتاريخ 17 نوفمبر 2008.

- ^ Tor Project | History نسخة محفوظة 22 مارس 2019 على مسقط واي باك مشين.[وصلة مكسورة]

- ^ كيف تستخدم الإنترنت بخصوصية،يا ترى؟ نسخة محفوظة 23 يونيو2017 على مسقط واي باك مشين.

-

صور وملفات صوتية من كومنز

صور وملفات صوتية من كومنز

التصنيفات: أمن الإنترنت, اتصال آمن, إنترنت مظلم, برامج إنترنت, برمجيات 2002, برمجيات تسخدم رخصة بي إس دي, برمجيات تشفير, برمجيات حرة بلغة سي, برمجيات حرة متعددة المنصات, برمجيات متعددة المنصات, برمجيات ويندوز المجانية, بروتوكولات إنترنت, بروتوكولات تشفير, بروتوكولات طبقة التطبيق, تشارك ملفات, تعمية, تور (شبكة مجهولية), جهاز التوجيه, خدمات وكيلة, خصوصية الإنترنت, ربط الشبكات الحاسوبية, معايير الإنترنت, مواقع ويب أسست في 2002, صفحات بها بيانات ويكي بيانات, صفحات ويكي بيانات بحاجة لتسمية عربية, قالب أرشيف الإنترنت بوصلات واي باك, جميع المقالات ذات الوصلات الخارجية المكسورة, مقالات ذات وصلات خارجية مكسورة منذ سبتمبر 2019, صفحات بها وصلات إنترويكي, صفحات تستخدم خاصية P31, صفحات بها مراجع ويكي بيانات, وصلات إنترويكي بحاجة لمراجعة, صفحات تستخدم خاصية P306, صفحات تستخدم خاصية P407, صفحات تستخدم خاصية P856, صفحات تستخدم خاصية P178, صفحات تستخدم خاصية P277, صفحات تستخدم خاصية P571, صفحات تستخدم خاصية P1324, صفحات تستخدم خاصية P275, صفحات تستخدم خاصية P154, صفحات تستخدم خاصية P18, مقالات تحتوي نصا بالإنجليزية, بوابة تعمية/مقالات متعلقة, بوابة إنترنت/مقالات متعلقة, بوابة برمجيات حرة/مقالات متعلقة, بوابة تقنية المعلومات/مقالات متعلقة, بوابة لاسلطوية/مقالات متعلقة, بوابة أمن الحاسوب/مقالات متعلقة, بوابة برمجيات/مقالات متعلقة, بوابة حرية التعبير/مقالات متعلقة, جميع المقالات التي تستخدم شريط بوابات